Continue reading “From MSSP to Full-Service MSP — Why You Must Change”

From VoIP to Unified Communications and WebRTC

Continue reading “From MSSP to Full-Service MSP — Why You Must Change”

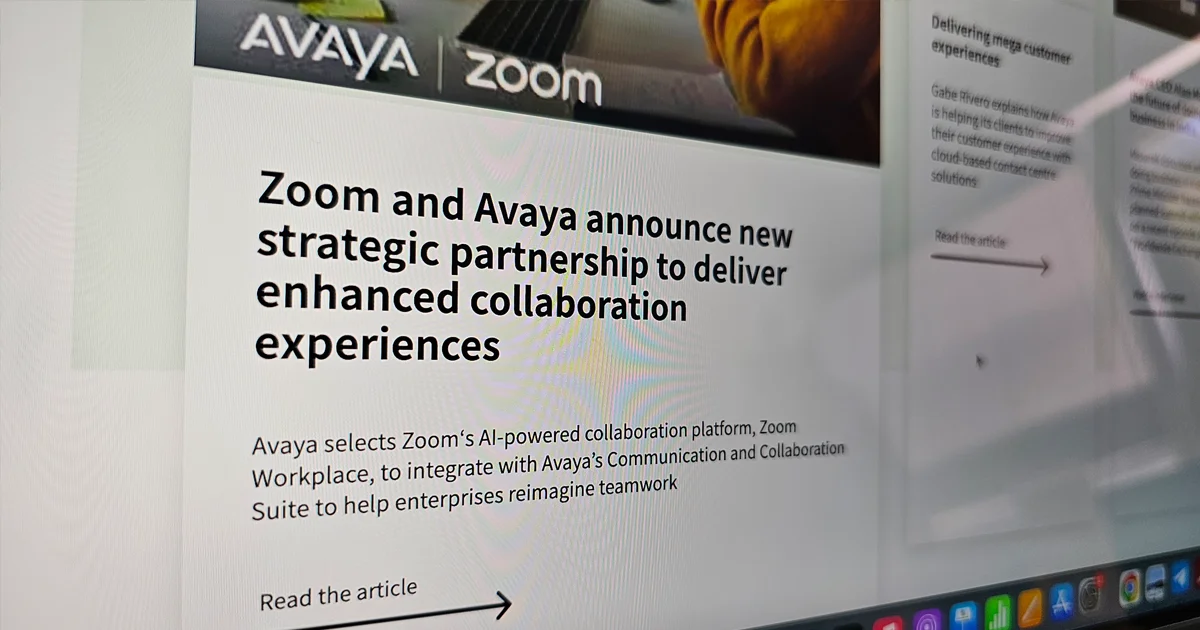

Continue reading “Dissecting the Avaya-Zoom Partnership Announcement: Has RingCentral Walked Away?”

Continue reading “The GCC: Numerous Opportunities Abound Within a Business-Friendly Environment”

Continue reading “Building Local But Going Global: Why You Don’t Have to Be Limited to One Country”

Continue reading “Are Desk Phones Dead: The Role of Business VoIP Phones”