Puede parecer que ha pasado toda una vida, pero fue el año pasado cuando los MSP de UCaaS hablaban del hackeo de 3CX y se preguntaban si iban a elaborar un plan de informe de incidentes. En los últimos 12 meses, hemos sufrido importantes ataques a infraestructuras de todo el mundo, además de la aparición de nuevos actores de amenazas.

Según el Informe sobre Amenazas Globales 2024 de CrowdStrike, hemos visto:

- Un aumento del 75% de las intrusiones en la nube

- Un aumento del 76% de las víctimas de robo de datos nombradas en la web oscura

- Que el 75% de los ataques no contenían malware

Y no podemos olvidar el problema CrowdStrike-Azure, que paralizó las finanzas, las aerolíneas y muchos otros sectores debido a una pantalla azul de la muerte en bucle.

Esto ha llevado a una mayor concienciación sobre la necesidad de elaborar un plan integral para un incidente de ciberseguridad y de animar a tus clientes a hacer lo mismo.

¿Por qué elaborar un Plan de Incidentes de Ciberseguridad?

Toda la tecnología está interconectada, y en Wildix ayudamos a conectar toda esa tecnología a través de nuestras API, websockets e iframes. Así, cuando nuestros partners construyen un sistema, a menudo conectan todas las piezas de tecnología que utilizan, ya sea un CRM, un servicio de asistencia, sistemas de puertas o cámaras. Pone lo «unificado» en «comunicaciones unificadas».

Por supuesto, este planteamiento tiene enormes ventajas, ya que aumenta notablemente los niveles de eficacia y flexibilidad. Pero, por supuesto, si ocurre algo, es un punto de vulnerabilidad. Si se caen las comunicaciones, podría caerse todo.

Los riesgos merecen la pena, por supuesto, y en las dos últimas décadas todavía no hemos tenido ninguna brecha.

Pero otras empresas sí, y aunque tenemos protocolos rigurosos y hacemos mucho hincapié en la seguridad, siempre existe el riesgo de que un actor malintencionado encuentre algún resquicio. Por eso tenemos planes de respuesta a incidentes de ciberseguridad, por si acaso.

Ahora no es cuestión de «si» te atacarán, sino de «cuándo». Y por eso todo MSP necesita un plan de incidentes y debe ayudar a construirlo para sus clientes.

Elaboración de un Plan de Respuesta a Incidentes

A un nivel muy básico, un plan de respuesta a incidentes de ciberseguridad debe incluir:

- Contactos clave

- Criterios de escalada

- Proceso básico que abarca todo el ciclo de vida del incidente

- Números de conferencia para llamadas urgentes

- Orientación básica sobre requisitos legales o reglamentarios

Contactos clave

Deben incluir a todas las partes interesadas necesarias para gestionar la respuesta al incidente de ciberseguridad. Recuerda que no se trata sólo de la alta dirección, sino potencialmente de los departamentos jurídico, de RRHH, de seguros y de quienquiera que gestione tus relaciones públicas. No confíes en un único método de contacto: si piratean tu sistema de comunicaciones, por ejemplo, necesitarás los números de móvil de cada persona.

Recuerda mantenerlo actualizado a medida que la gente se incorpore y abandone la organización. Es fácil crear el documento y luego olvidarse de él, pero debe revisarse cada seis meses.

Criterios de escalada

La gravedad del problema determinará hasta dónde debes escalarlo y cuándo. Una violación de datos de baja prioridad, por ejemplo, podría ser gestionada principalmente por el departamento de TI y, una vez resuelta, notificada al nivel C (un director de tecnología o incluso el director general, según la naturaleza de la organización). Un problema de alto riesgo y alto impacto puede necesitar una escalada completa a todos los miembros del equipo.

Cada incidente debe clasificarse rápidamente para garantizar que se informa a las partes apropiadas lo antes posible. A algunas empresas les gusta utilizar una matriz de diferentes categorías con ejemplos de enseñan tipo. Un ataque DDoS, por ejemplo, suele ser menos grave que una violación de datos y, en general, debe tratarse como tal.

La definición de incidente crítico, por ejemplo, podría incluir:

- Más del 80% de los empleados no pueden trabajar.

- Principales sistemas fuera de línea

- Violación grave de datos personales o registros financieros

- Riesgo de pérdidas superiores al 10% de los ingresos anuales

- Probabilidad de daños a la reputación

Cualquier combinación de éstos podría llevar a calificar un incidente como crítico (en lugar de alto, medio o bajo). Sin embargo, cómo definas lo que constituye cualquier nivel de ataque dependerá de tu organización.

Procesos básicos

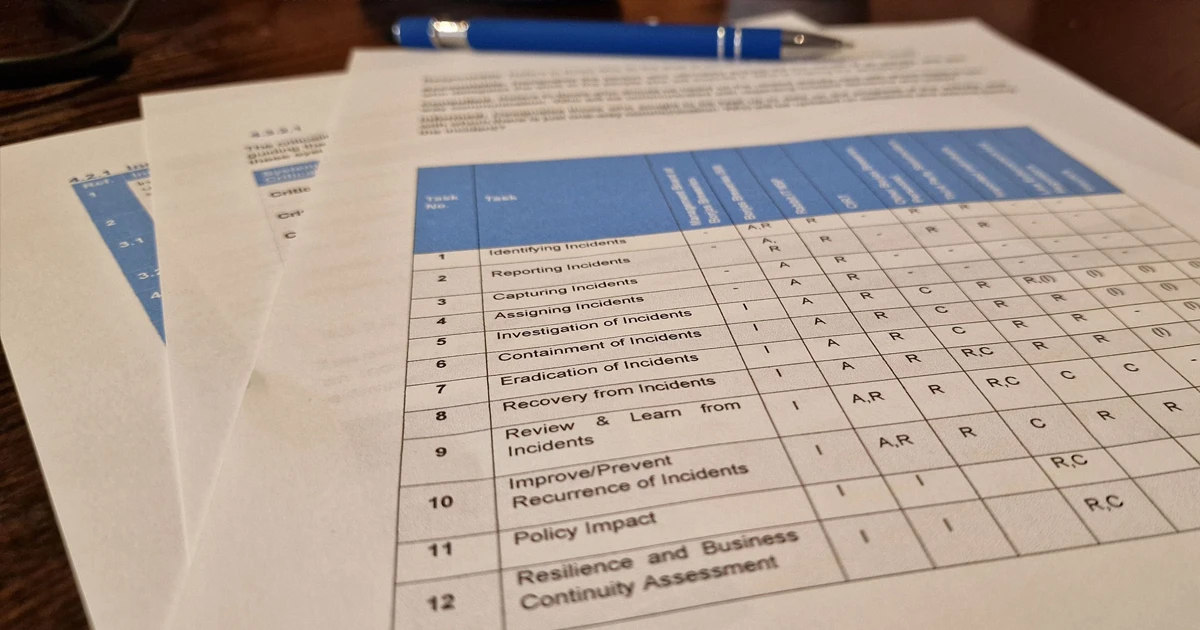

Debe seguirse un proceso básico. En la mayoría de los casos, tendrás que definir quién tiene que hacer qué utilizando un marco RACI:

- Responsable (quién es responsable de que algo se haga)

- Responsable (que delega tareas y se asegura de que los responsables las realizan)

- Consultado (las opiniones, pensamientos y autorizaciones de quién necesitas)

- Informado (quién debe estar al corriente de lo que ocurre)

Una persona o sección puede tener múltiples funciones para cada sección (de modo que alguien pueda ser responsable y rendir cuentas de una tarea). Recuerda incluir a terceros si es necesario (como terceras empresas que dependen de tus servicios o terceros inversores).

Cuando construyas este marco, tiene que cubrir los principios básicos de la mayoría de los ciberincidentes. Podrían ser:

- Identificación del incidente

- Informar

- Captura del incidente

- Asignación de incidentes

- Investigación

- Contención

- Erradicación

- Recuperación

- Revisa

- Lecciones aprendidas

Al disponer de este tipo de marco, resulta más fácil gestionar los incidentes a medida que surgen y comprender quién tiene que hacer qué. Se trata de una visión muy básica, por supuesto, pero si un plan se vuelve demasiado detallado o complejo, puede toparse con obstáculos cuando algo no es aplicable o no está previsto.

Números de la conferencia

Uno de los mayores retos durante un incidente cibernético es la comunicación. Todas las partes interesadas querrán ser informadas lo antes posible, pero los informáticos y los técnicos necesitarán tiempo para completar sus evaluaciones y asegurarse de que tienen una comprensión razonablemente completa del incidente.

Teniendo esto en cuenta, debe haber varias opciones de comunicación disponibles. El sistema de comunicaciones de la empresa debe ser el primer puerto de llamada para una conferencia telefónica, pero una copia de seguridad gratuita puede ser una opción si el sistema de comunicaciones sufre un ataque.

Orientación básica sobre requisitos legales o reglamentarios

La mayoría de las organizaciones tendrán que cumplir algún tipo de requisito normativo tras un ciberincidente, especialmente si implica la pérdida de datos. Las del Reino Unido o la UE pueden tener que informar de los incidentes como una infracción del GDPR, y en EE.UU., algunas empresas pueden tener que informar de ciberincidentes importantes en virtud de la CIRCIA o de las recientes directrices de la SEC.

Las directrices normativas y legales ayudarán a las empresas a identificar rápidamente sus obligaciones y a garantizar que los informes se realizan conforme a lo dispuesto legalmente, sin tener que preocuparse por enterarse durante un incidente ya de por sí estresante.

Desglosándolo: Planes de Incidentes de Ciberseguridad

En última instancia, ninguna empresa está realmente a salvo de los incidentes de ciberseguridad, aunque tome todas las medidas disponibles para reducir el riesgo. Nadie puede predecir de dónde puede venir la próxima brecha, por lo que merece la pena asegurarse de que se dispone de un plan adecuado. Creando un plan de incidentes de ciberseguridad, los MSP pueden ayudar a sus clientes a mantenerse a salvo y estar informados en caso de que ocurra algo crítico, aunque esté fuera de su control inmediato.

Para obtener más información sobre ciberseguridad para MSP, ¡suscríbete para recibir nuestra revista de forma gratuita!