Es mag Ihnen wie eine Ewigkeit vorkommen, aber erst letztes Jahr sprachen UCaaS-MSPs über den 3CX-Hack und fragten sich, ob sie einen Plan zur Meldung von Vorfällen erstellen sollten. In den letzten 12 Monaten gab es weltweit große Angriffe auf Infrastrukturen, und neue Bedrohungsakteure traten in den Vordergrund.

Laut dem CrowdStrike 2024 Global Threat Report haben wir das erlebt:

- Ein Anstieg von 75% bei Cloud-Eingriffen

- 76% mehr Opfer von Datendiebstahl im Dark Web genannt

- dass 75% der Angriffe frei von Malware waren

Nicht zu vergessen das CrowdStrike-Azure-Problem, bei dem das Finanzwesen, Fluggesellschaften und zahlreiche andere Branchen aufgrund eines sich wiederholenden blauen Bildschirms zum Stillstand gekommen sind.

Dies hat zu einem größeren Bewusstsein für die Notwendigkeit geführt, einen umfassenden Plan für einen Cybersicherheitsvorfall zu erstellen und Ihre Kunden zu ermutigen, dasselbe zu tun.

Warum einen Plan für Cybersecurity-Vorfälle erstellen?

Jede Technologie ist miteinander verbunden, und wir bei Wildix helfen dabei, all diese Technologien über unsere APIs, Websockets und iframes miteinander zu verbinden. Wenn unsere Partner also ein System aufbauen, werden oft alle von ihnen verwendeten Technologien miteinander verbunden, egal ob es sich um ein CRM, einen Helpdesk, Türsysteme oder Kameras handelt. Das macht aus der „vereinheitlichten“ eine „vereinheitlichte Kommunikation“.

Dieser Ansatz hat natürlich enorme Vorteile, da er ein deutlich höheres Maß an Effizienz und Flexibilität mit sich bringt. Aber wenn etwas passiert, ist das natürlich auch ein Schwachpunkt. Wenn die Kommunikation zusammenbricht, kann alles zusammenbrechen.

Die Risiken sind es natürlich wert, und in den letzten zwei Jahrzehnten hatten wir noch keinen Einbruch.

Aber andere Unternehmen haben es getan, und obwohl wir strenge Protokolle haben und großen Wert auf Sicherheit legen, besteht immer das Risiko, dass ein böswilliger Akteur ein Schlupfloch findet. Deshalb haben wir für den Fall der Fälle Cybersecurity-Reaktionspläne.

Die Frage ist nicht mehr, „ob“ Sie angegriffen werden, sondern „wann“. Und deshalb braucht jeder MSP einen Notfallplan und sollte dabei helfen, diesen für seine Kunden zu erstellen.

Erstellung eines Plans zur Reaktion auf Vorfälle

Auf einer sehr grundlegenden Ebene muss ein Plan zur Reaktion auf Cybersicherheitsvorfälle Folgendes beinhalten:

- Wichtige Kontakte

- Eskalationskriterien

- Grundlegender Prozess, der den gesamten Lebenszyklus eines Vorfalls abdeckt

- Konferenznummern für dringende Anrufe

- Grundlegende Hinweise zu rechtlichen oder regulatorischen Anforderungen

Wichtige Kontakte

Dazu sollten alle Beteiligten gehören, die für die Reaktion auf den Cybersecurity-Vorfall erforderlich sind. Denken Sie daran, dass dies nicht nur die Geschäftsleitung ist, sondern möglicherweise auch die Rechtsabteilung, die Personalabteilung, die Versicherung und derjenige, der für Ihre PR zuständig ist. Verlassen Sie sich nicht auf eine einzige Kontaktmethode – wenn beispielsweise Ihr Kommunikationssystem gehackt wurde, benötigen Sie die Handynummern aller Beteiligten.

Denken Sie daran, das Dokument zu aktualisieren, wenn neue Mitarbeiter hinzukommen oder die Organisation verlassen. Es ist leicht, das Dokument zu erstellen und es dann zu vergessen, aber es muss alle sechs Monate überprüft werden.

Eskalationskriterien

Der Schweregrad des Problems bestimmt, wie weit Sie das Problem eskalieren müssen und wann. Ein Datenschutzverstoß mit geringer Priorität könnte beispielsweise in erster Linie von der IT-Abteilung bearbeitet und dann der C‑Ebene (einem CTO oder vielleicht sogar dem CEO, je nach Art des Unternehmens) gemeldet werden, sobald das Problem gelöst ist. Ein Problem mit hohem Risiko und großen Auswirkungen muss möglicherweise an alle Teammitglieder weitergegeben werden.

Jeder Vorfall sollte schnell klassifiziert werden, um sicherzustellen, dass die zuständigen Stellen so schnell wie möglich informiert werden. Einige Unternehmen verwenden gerne eine Matrix mit verschiedenen Kategorien und Beispielen für die Art der Unterweisung. Ein DDoS-Angriff beispielsweise ist in der Regel weniger schwerwiegend als ein Datenschutzverstoß und sollte in der Regel auch als solcher behandelt werden.

Die Definition eines kritischen Vorfalls könnte zum Beispiel lauten:

- Mehr als 80% der Arbeitnehmer sind arbeitsunfähig

- Wichtige Systeme offline

- Schwerwiegende Verletzung von persönlichen Daten oder Finanzunterlagen

- Verlustrisiko von mehr als 10% des Jahreseinkommens

- Wahrscheinlichkeit eines Imageschadens

Jede Kombination dieser Faktoren kann dazu führen, dass ein Vorfall als kritisch eingestuft wird (und nicht als hoch, mittel oder niedrig). Wie Sie jedoch definieren, was eine Angriffsstufe ist, hängt von Ihrem Unternehmen ab.

Grundlegende Prozesse

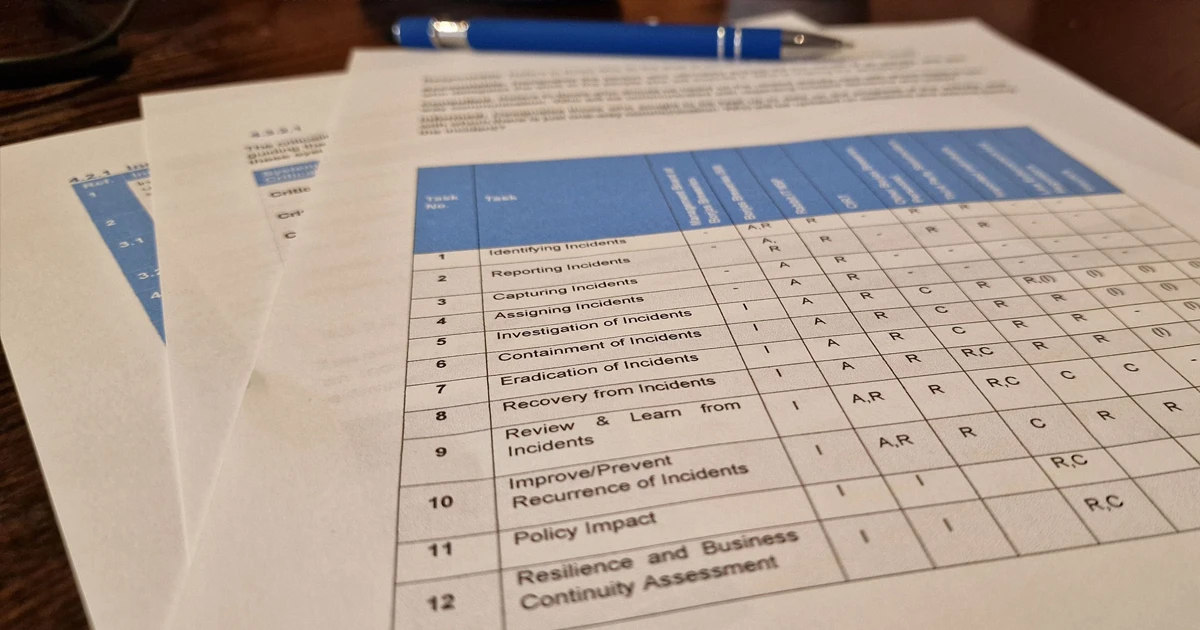

Es sollte ein grundlegender Prozess eingehalten werden. In den meisten Fällen müssen Sie mithilfe eines RACI-Rahmens festlegen, wer was tun muss:

- Verantwortlich (wer ist dafür verantwortlich, dass etwas getan wird)

- Rechenschaftspflichtig (wer delegiert Aufgaben und stellt sicher, dass die verantwortlichen Personen diese auch ausführen)

- Konsultiert (welche Meinungen, Gedanken und Genehmigungen brauchen Sie)

- Informiert (wer sollte über das Geschehen informiert werden)

Eine Person oder ein Bereich kann mehrere Rollen für jeden Bereich haben (so dass jemand für eine Aufgabe verantwortlich und rechenschaftspflichtig sein kann). Denken Sie daran, bei Bedarf Dritte mit einzubeziehen (z. B. Drittunternehmen, die auf Ihre Dienste angewiesen sind, oder Drittinvestoren).

Wenn Sie diesen Rahmen aufbauen, muss er die Grundprinzipien der meisten Cybervorfälle abdecken. Dies könnte sein:

- Identifizierung von Vorfällen

- Berichterstattung

- Erfassen des Vorfalls

- Zuweisung von Vorfällen

- Nachforschungen

- Eindämmung

- Ausrottung

- Erholung

- Überprüfung

- Gelernte Lektionen

Wenn Sie diese Art von Rahmen zur Verfügung haben, wird es einfacher, Vorfälle zu verwalten, wenn sie auftreten, und zu verstehen, wer was tun muss. Dies ist natürlich ein sehr grundlegender Überblick, aber wenn ein Plan zu detailliert oder komplex wird, kann er auf Hindernisse stoßen, wenn etwas nicht anwendbar oder nicht geplant ist.

Zahlen zur Konferenz

Eine der größten Herausforderungen bei einem Cybervorfall ist die Kommunikation. Alle Beteiligten wollen so schnell wie möglich informiert werden, aber IT und Technik brauchen Zeit, um ihre Einschätzungen zu vervollständigen und sicherzustellen, dass sie den Vorfall einigermaßen vollständig verstanden haben.

Vor diesem Hintergrund muss eine Reihe von Kommunikationsoptionen zur Verfügung stehen. Das Kommunikationssystem des Unternehmens sollte die erste Anlaufstelle für eine Telefonkonferenz sein, aber ein kostenloses Backup kann eine Option sein, wenn das Kommunikationssystem angegriffen wird.

Grundlegende Hinweise zu rechtlichen oder regulatorischen Anforderungen

Die meisten Unternehmen müssen nach einem Cybervorfall irgendeine Art von regulatorischen Anforderungen erfüllen, insbesondere wenn es sich um einen Datenverlust handelt. Diejenigen in Großbritannien oder der EU müssen Vorfälle möglicherweise als GDPR-Verstoß melden, und in den USA müssen einige Unternehmen möglicherweise wesentliche Cyber-Vorfälle gemäß CIRCIA oder den jüngsten SEC-Richtlinien melden.

Regulatorische und gesetzliche Richtlinien helfen Unternehmen dabei, ihre Verpflichtungen schnell zu erkennen und sicherzustellen, dass die Berichterstattung wie gesetzlich vorgeschrieben erfolgt, ohne dass sie sich Sorgen machen müssen, dass sie während eines ohnehin schon stressigen Vorfalls davon erfahren.

Aufgeschlüsselt: Pläne für Cybersecurity-Vorfälle

Letztlich ist kein Unternehmen wirklich sicher vor Cybersecurity-Vorfällen, selbst wenn es alle verfügbaren Maßnahmen zur Risikominderung ergreift. Niemand kann vorhersagen, woher die nächste Sicherheitslücke kommen könnte. Deshalb ist es wichtig, dass ein geeigneter Plan vorhanden ist. Durch die Erstellung eines Plans für Cybersecurity-Vorfälle können MSPs ihren Kunden helfen, sicher zu bleiben und informiert zu werden, wenn etwas Kritisches passiert, auch wenn es außerhalb ihrer unmittelbaren Kontrolle liegt.

Wenn Sie mehr über Cybersicherheit für MSPs erfahren möchten, abonnieren Sie unser kostenloses Magazin!