Laut dem IBM-Bericht „Escalating Data Breach Disruption Pushes Costs to New Highs“ kosteten Datenpannen Unternehmen im Jahr 2024 durchschnittlich 4,88 Millionen US‑Dollar pro Vorfall. Für Organisationen im Gesundheitswesen stieg diese Zahl sogar auf fast 10 Millionen US‑Dollar (IBM, 2024). Die Architektur hinter Ihrer Cloud-Kommunikation ist wichtiger, als den meisten Unternehmen bewusst ist – denn manche Ansätze bergen Risiken, die nicht sofort ersichtlich sind.

Viele Unternehmen erhöhen unwissentlich ihr Risiko, indem sie sich für Cloud-Anbieter entscheiden, die auf eine Multi-Tenant-Architektur (Mandantenfähigkeit) setzen. In einem Multi-Tenant-System sind die Mandanten zwar logisch getrennt, nutzen aber denselben Software-Stack, dieselbe Infrastruktur und dieselbe Steuerungsebene. Eine Schwachstelle in dieser gemeinsamen Ebene kann potenziell jeden Kunden gefährden, der diese Cluster-Umgebung nutzt.

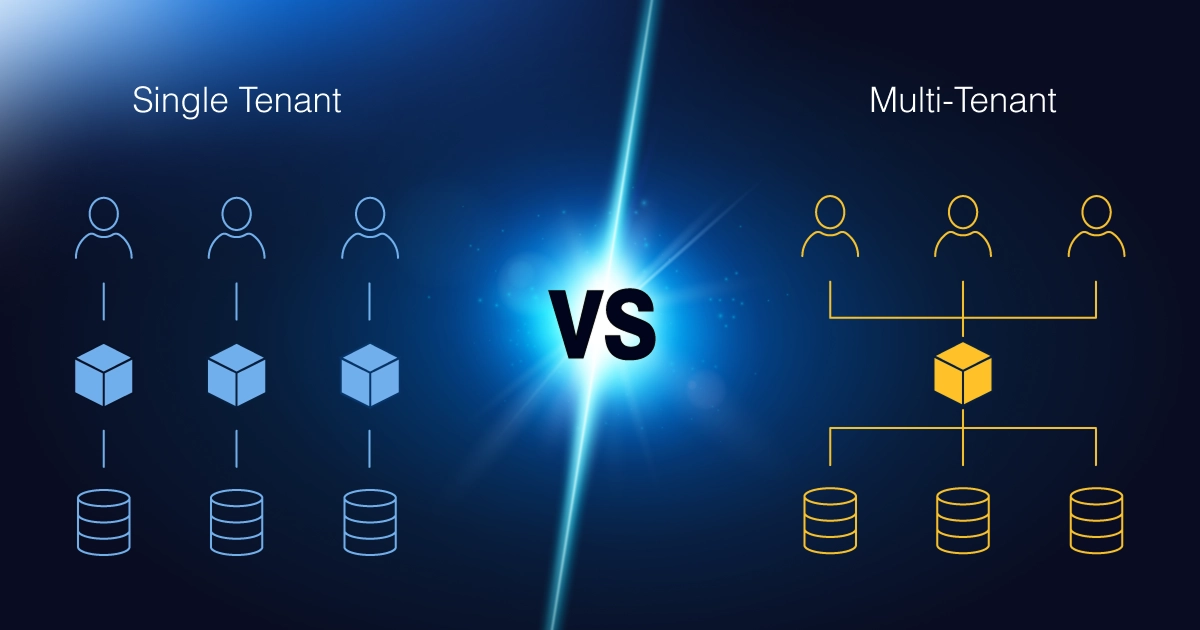

In diesem Beitrag untersuchen wir die Sicherheit von Single-Tenant vs. Multi-Tenant-Systemen. Wir analysieren, warum Multi-Tenant-Systeme Schwachstellen schaffen, über die die meisten Anbieter nicht sprechen möchten, warum regulierte Branchen wie das Gesundheits- und Finanzwesen Single-Tenant-Lösungen benötigen und wie hybride Bereitstellungen mit Ausfallsicherheitsfunktionen sicherstellen, dass Ihre Kommunikation niemals unterbrochen wird – selbst wenn das Internet ausfällt. Vor allem zeigen wir Ihnen, dass eine Single-Tenant-Architektur nicht bedeutet, auf Skalierbarkeit oder Flexibilität verzichten zu müssen.

Erfahren Sie, wie Wildix Sie unterstützen kann

Was ist eine Multi-Tenant-Architektur?

In der Welt der Cloud-Kommunikation nutzen viele Anbieter die sogenannte Multi-Tenant-Architektur. Das bedeutet, dass eine Vielzahl verschiedener Kunden in derselben gemeinsamen Umgebung untergebracht ist: dieselben Server und derselbe Cluster, lediglich durch Software voneinander getrennt.

Auf den ersten Blick wirkt dieses Setup kosteneffizient. Doch es birgt Risiken. Wenn mehrere Unternehmen gemeinsam auf einem System basieren, kann ein Problem in der gemeinsamen Anwendungsschicht oder den gemeinsamen Cluster-Ressourcen kaskadenartig auf alle Mandanten übergreifen.

Zudem gibt es Grenzen für Organisationen, die strenge Compliance-Standards erfüllen müssen. Hochregulierte Branchen wie das Finanzwesen, das Gesundheitswesen oder Regierungsbehörden dürfen ihre Umgebung oft nicht mit anderen Unternehmen teilen. Dennoch bieten viele Anbieter weiterhin nur Multi-Tenant-Setups an und lassen ihren Kunden keine Wahl.

Die Multi-Tenant-Architektur ist weit verbreitet, da sie die Kosten des Anbieters senkt. Sie bietet den Kunden jedoch nicht immer die Privatsphäre, Kontrolle oder Sicherheit, die sie tatsächlich benötigen. Hier wird der Single-Tenant-Ansatz entscheidend.

Was ist eine Single-Tenant-Architektur?

In einer Single-Tenant-Architektur erhält jeder Kunde seine eigene, dedizierte Instanz der Software und der unterstützenden Infrastruktur. Ihre PBX‑Instanz (Telefonanlage) teilt ihre Konfiguration, Datenbank oder Rufsteuerungsumgebung mit keinem anderen Kunden.

Dies steht im starken Gegensatz zur Multi-Tenant-Architektur, bei der zahlreiche Kunden innerhalb derselben gemeinsamen Umgebung agieren, mit lediglich logischer, softwarebasierter Trennung zwischen den Organisationen.

Die Hauptvorteile der Single-Tenant-Architektur sind:

- Dedizierte Ressourcen: Sie konkurrieren nicht mit anderen Organisationen um Bandbreite, Rechenleistung oder Speicherplatz.

- Erhöhte Sicherheit: Ihre PBX läuft in einer eigenen privaten Instanz mit eigener Konfiguration und Datenbank, völlig getrennt von jedem anderen Kunden.

- Unabhängige Performance: Aktivitäten oder Sicherheitsvorfälle anderer Kunden können Ihren Betrieb nicht beeinträchtigen.

Die verborgenen Risiken, über die Anbieter nicht sprechen möchten

Das Verständnis von Single-Tenant vs. Multi-Tenant Sicherheit ist von entscheidender Bedeutung, da die meisten Cloud-Anbieter nicht offen darüber sprechen, wie ihre Plattformen aufgebaut sind. Viele lassen alle Kunden auf demselben gemeinsamen AWS-Cluster laufen. Dies senkt zwar die Infrastrukturkosten, schafft aber einen Single Point of Failure.

Multi-Tenant-Cloud-Systeme hängen von einer einzigen gemeinsamen Anwendungsschicht ab. Tritt dort eine Schwachstelle, Fehlkonfiguration oder Überlastung auf, ist jeder Kunde im Cluster demselben Risiko ausgesetzt. In einem Single-Tenant-Modell wie dem von Wildix läuft jede Kunden-PBX in einer isolierten Instanz. Selbst wenn ein gemeinsamer Dienst betroffen wäre, wird der „Explosionsradius“ deutlich reduziert. Anstatt dass eine Schwachstelle den gesamten Kundenstamm offenlegt, bleibt die Auswirkung auf eine einzelne Instanz beschränkt.

Dies ist keine Theorie, sondern die Realität großer Multi-Tenant-Plattformen. Da Kunden keinen Einblick haben, mit wem sie die Infrastruktur teilen, erben sie oft Risiken von anderen Organisationen, die möglicherweise schwächere Sicherheitspraktiken haben. In einer Welt immer raffinierterer Cyberangriffe ist Ihre Sicherheit in einer geteilten Umgebung nur so stark wie das schwächste Glied der gemeinsamen Anwendungsschicht.

Erfahren Sie, wie Ihr Unternehmen von einer Single‑Tenant‑Architektur profitieren kann

Warum regulierte Branchen sich keine Multi-Tenant-Systeme leisten können

Die Debatte wird dort kritisch, wo Datenschutz nicht verhandelbar ist – etwa im Gesundheitswesen, im Finanzsektor, bei Rettungsdiensten oder Behörden. Für viele hochregulierte Umgebungen ist Multi-Tenancy nicht nur riskant, sondern erfüllt oft nicht die internen Governance- oder regulatorischen Anforderungen. Diese Organisationen benötigen Private Cloud Unified Communications, bei denen ihre PBX-Umgebung unbeeinflusst von Problemen in einer gemeinsamen Anwendungsschicht bleibt.

Dennoch bieten viele große Anbieter keine echten Single-Tenant-Optionen an, sodass regulierte Unternehmen Architekturen akzeptieren müssen, die eigentlich ihren eigenen Compliance-Vorgaben widersprechen.

Die Kosten von Ausfallzeiten in kritischen Umgebungen

Compliance ist nur ein Teil der Geschichte. Diese Branchen können sich keinerlei Ausfallzeiten leisten. In einem Krankenhaus, wenn das Personal während eines Herznotfalls kommunizieren muss, kann ein Kommunikationsausfall lebensbedrohlich sein.

Private Cloud: Maximale Kontrolle für regulierte Branchen

Für Organisationen mit strengsten Anforderungen bietet der Private-Cloud-Ansatz die höchste Kontrolle. Sie kontrollieren die physischen Server, das Netzwerk und die Sicherheitsrichtlinien. Wildix unterstützt dies durch Virtual Cloud Deployment, wodurch die PBX als virtuelle Maschine auf eigener Infrastruktur (z. B. VMware ESXi, Microsoft Hyper‑V) installiert werden kann. Sie behalten die volle Kontrolle und nutzen dennoch die Wildix Cloud-Dienste für Collaboration und KI.

Wie Wildix Single-Tenant-Architektur ohne Skalierbarkeitsverluste liefert

Mit Wildix müssen Unternehmen keine Kompromisse eingehen. Unser Single-Tenant-Modell bietet jedem Kunden eine isolierte Umgebung, was den strengsten Industriestandards entspricht.

Unsere Architektur ist unabhängig validiert: Wildix hat die AWS Foundational Technical Review (FTR) Zertifizierung erhalten und ist SOC 2 konform. Diese Zertifizierungen beweisen, dass unser Single-Tenant-Ansatz von unabhängigen Behörden geprüft und genehmigt wurde.

Früher galt Single-Tenant als weniger skalierbar. Wildix eliminiert diese Einschränkung durch das WMS Network (Wildix Management System). Es ermöglicht Kunden, beliebig viele isolierte Systeme zu verbinden, die horizontal über Regionen und Abteilungen hinweg skalieren, während die Sicherheitsvorteile der Isolation erhalten bleiben.

Das bedeutet für Sie:

- Unbegrenztes Wachstum

- Nahtlose globale Expansion

- Ein konsistentes Sicherheitsmodell

- Keine gemeinsame PBX-Instanz, keine gemeinsame Datenbank

Survivability by Design: Warum hybride Architektur wichtig ist

Sicherheit bedeutet auch, dass die Kommunikation unter extremen Bedingungen funktioniert. Hier heben sich die Hybrid-Fähigkeiten von Wildix ab.

- Geografische Flexibilität: Wählen Sie die AWS-Region für Ihre Instanz frei aus (wichtig für Datenschutz-Gesetze und Latenz).

- Integrierte Ausfallsicherheit (Failover): Für Krankenhäuser oder Notrufzentralen bietet Wildix ein hybrides Modell. Fällt das Internet aus, übernimmt das On-Premises-System sofort und hält die interne Kommunikation aufrecht. Das ist echte Resilienz, kein „weiches Failover“, wie es viele Cloud-Anbieter versprechen.

DECT-Konnektivität für geschäftskritische Mobilität

In Krankenhäusern stellt DECT sicher, dass Personal jederzeit erreichbar ist. Da DECT auf einem eigenen Frequenzband arbeitet, bietet es lokale Ausfallsicherheit, selbst wenn WLAN- oder LTE-Netze überlastet sind. Dies macht DECT zur strategischen Wahl für hochmobile, kritische Umgebungen.

Ihre Optionen im Überblick: Architekturen im Vergleich

| Architektur-Typ | Sicherheitsrisiko | Kontrolle | Isolation |

| Multi-Tenant Cloud | Gemeinsame Software/DB/PBX | Keine | Niedrig |

| Single-Tenant Cloud (Wildix) | Dedizierte PBX‑Instanz | Mittel | Hoch |

| Virtual Cloud / Private Cloud | Keine gemeinsame App‑Schicht | Hoch | Sehr hoch |

| On-Premise Appliance | Maximale Isolation | Höchste | Höchste |

Bereit für echte Sicherheit ohne Kompromisse?

Geben Sie sich nicht mit einer geteilten Infrastruktur zufrieden, die Ihr Unternehmen gefährdet. Entdecken Sie, wie die Single-Tenant-Architektur von Wildix die Sicherheit, Kontrolle und Ausfallsicherheit bietet, die Sie benötigen.