Selon le rapport IBM Escalating Data Breach Disruption Pushes Costs to New Highs, en 2024, les violations de données ont coûté aux entreprises une moyenne de 4,88 millions de dollars par incident. Pour les organisations de santé, ce chiffre a grimpé à près de 10 millions de dollars (IBM, 2024). L’architecture qui sous-tend vos communications cloud revêt une importance capitale, bien plus que ce que la plupart des entreprises imaginent, et certaines approches introduisent des risques qui ne sont pas immédiatement évidents.

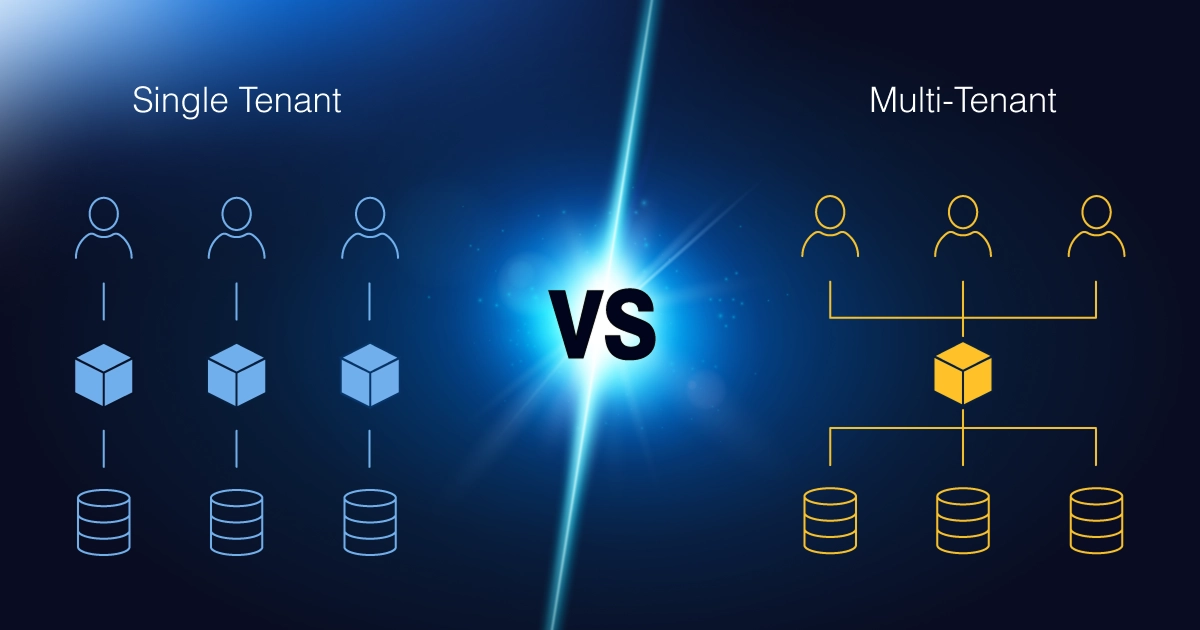

De nombreuses entreprises augmentent sans le savoir leurs risques en choisissant des fournisseurs de communications cloud qui s’appuient sur une architecture multi-tenant (multi-locataire). Dans un système multi-locataire, bien que les clients soient séparés logiquement, ils partagent la même pile logicielle, la même infrastructure et le même plan de contrôle. Une vulnérabilité dans la couche partagée peut potentiellement exposer chaque client utilisant cet environnement en cluster.

Cet article explore la différence de sécurité entre le single-tenant (mono-locataire) et le multi-tenant. Nous verrons pourquoi les systèmes multi-tenant créent des vulnérabilités que la plupart des fournisseurs préfèrent taire, pourquoi les secteurs réglementés comme la santé et la finance exigent des solutions single-tenant, et comment les déploiements hybrides dotés de fonctions de résilience assurent la continuité de vos communications, même en cas de coupure Internet.Plus important encore, nous vous montrerons qu’une architecture single-tenant n’implique aucun sacrifice en matière d’évolutivité ou de flexibilité.

Découvrez comment Wildix peut répondre à vos besoins dès aujourd’hui

Qu’est-ce que l’architecture multi‑tenant (multi locataire) ?

Dans le monde des communications cloud, de nombreux fournisseurs utilisent ce qu’on appelle une architecture multi-tenant. Cela signifie qu’ils placent un certain nombre de clients différents dans le même environnement partagé : les mêmes serveurs et le même cluster, en ne les séparant uniquement par le logiciel.

À première vue, cette configuration semble rentable. En réalité, elle introduit un risque systémique. Lorsque plusieurs entreprises cohabitent sur une plateforme commune, un problème affectant la couche applicative ou les ressources du cluster peut se propager à tous les locataires.

cataires. De plus, les organisations soumises à des normes de conformité strictes, comme dans les secteurs de la finance, de la santé ou le secteur public, ne peuvent souvent pas partager leur environnement.Pourtant, de nombreux fournisseurs ne proposent que des configurations multi-tenant, ne laissant aucun autre choix à leurs clients.

L’architecture multi-tenant est courante car elle réduit les coûts du fournisseur. Cependant, elle n’offre pas toujours la confidentialité, le contrôle ou la sécurité dont les clients ont réellement besoin. C’est ici qu’une approche single-tenant démontre tout son intérêt.

Qu’est-ce que l’architecture single‑tenant (mono‑locataire) ?

Dans une architecture single-tenant, chaque client bénéficie de sa propre instance dédiée du logiciel et de l’infrastructure de support. Votre instance PBX (standard téléphonique) ne partage nisa configuration, ni sa base de données ou son environnement de contrôle d’appels avec un autre client.

Cela contraste fortement avec l’architecture multi-tenant, où de nombreux clients opèrent au sein du même environnement partagé avec seulement une séparation logique et logicielle entre eux.

Les avantages clés de l’architecture single‑tenant incluent :

- Ressources dédiées : Vous ne rivalisez pas pour la bande passante, la puissance de calcul ou le stockage avec d’autres organisations.

- Sécurité renforcée : Votre PBX fonctionne dans sa propre instance privée avec sa propre configuration et base de données, totalement isolée des autres clients.

- Performance indépendante : Les activités ou les incidents de sécurité des autres clients ne peuvent pas impacter vos opérations.

Les risques cachés que les fournisseurs préfèrent ignorer

Comprendre la sécurité single-tenant vs multi-tenant est crucial, car la plupart des fournisseurs de communications cloud restent vagues sur la construction de leurs plateformes.. Beaucoup font tourner tous leurs clients sur le même cluster AWS partagé. Bien que cette approche réduise les coûts d’infrastructure, elle crée un point de défaillance unique.

Si cette couche partagée subit une vulnérabilité, une mauvaise configuration ou une surcharge, chaque client du cluster peut être exposé au même risque. Dans un modèle single-tenant comme celui de Wildix, le PBX de chaque client fonctionne dans son instance isolée. Si une couche d’infrastructure était affectée, le rayon d’impact (blast radius) serait considérablement réduit. Au lieu qu’une seule faille expose l’ensemble de la base clients, l’impact serait limité à une seule instance PBX.

De plus, comme les clients n’ont aucune visibilité sur les autres organisations avec lesquelles ils partagent l’infrastructure, ils héritent sans le savoir des risques créés par celles ayant des pratiques de sécurité plus faibles.

Découvrez les avantages de l’architecture single‑tenant pour votre entreprise

Secteurs Réglementés : Pourquoi le Multi‑Tenant est Inenvisageable

Le débat devient encore plus critique pour les secteurs où la protection des données est non négociable (santé, finance, services d’urgence). Pour ces environnements, l’architecture multi-tenant n’est pas seulement risquée ; elle ne répond souvent pas aux exigences de gouvernance interne ou réglementaire.

Les conséquences d’une interruption de service

Au-delà de la conformité, ces secteurs ne peuvent se permettre aucune interruption de service. Dans un hôpital, lors d’une urgence vitale, une défaillance des communications peut avoir des conséquences dramatiques.

Cloud privé : un contrôle maximal

Pour les organisations aux exigences les plus strictes, une approche de cloud privé offre le plus haut niveau de contrôle. Vous contrôlez les serveurs physiques, le réseau, les politiques de sécurité et la localisation de vos données.

Wildix répond à ce besoin avec le déploiement Virtual Cloud, vous permettant d’installer le PBX en tant que machine virtuelle sur votre propre infrastructure (VMware ESXi, Microsoft Hyper‑V ou Proxmox VE). Vous gardez le contrôle total tout en bénéficiant des services cloud Wildix pour la collaboration et l’IA.

Comment Wildix offre le single-tenant sans sacrifier l’évolutivité

Avec Wildix, les entreprises n’ont aucun compromis à faire. Notre modèle single-tenant s’aligne naturellement sur les normes industrielles les plus strictes, comme le démontrent nos certifications indépendantes :

- Certification AWS FTR (Foundational Technical Review) : Amazon a vérifié que notre infrastructure répond à des normes rigoureuses de sécurité et de fiabilité.

- Conformité SOC 2 : Une assurance supplémentaire que nous maintenons les standards les plus élevés pour la sécurité et la confidentialité des données.

Le Réseau WMS (Wildix Management System)

Grâce au WMS Network, Wildix élimine les limites d’évolutivité. Vous pouvez connecter autant de systèmes isolés que vous le souhaitez, créant une architecture unifiée qui s’étend horizontalement tout en préservant la sécurité du single-tenant. Pour l’utilisateur final, le système semble unique et transparent.

Résilience « by design » avec la Survivability

La sécurité, c’est aussi garantir que les communications ne s’interrompent jamais. C’est ici que les capacités hybrides de Wildix font la différence.

- Flexibilité géographique : Choisissez la région AWS où votre instance est hébergée pour optimiser la performance et respecter la souveraineté des données.

- Survivabilité intégrée et basculement : Déployez un PBX sur site (on-premise) aux côtés de l’instance cloud. Si internet tombe, le système local prend le relais automatiquement. Les appels internes et la gestion des urgences continuent sans interruption.

Connectivité DECT pour la mobilité critique

Dans les hôpitaux, les réseaux DECT garantissent que le personnel médical reste joignable. Le DECT utilise ses propres bandes de fréquences, offrant une résilience locale même lorsque le Wi‑Fi ou les réseaux LTE sont saturés ou indisponibles.

Comparaison des architectures

| Type d’architecture | Risque de sécurité | Contrôle | Isolation |

| Cloud Multi‑locataire | Couche logicielle, DB et PBX partagés | Aucun | Faible |

| Cloud Single-Tenant (Wildix Cloud PBX) | Infra AWS partagée, mais instance PBX privée | Moyen | Élevé |

| Virtual Cloud / Cloud Privé | Pas d’infra cloud ni de couche applicative partagée | Élevé | Très élevé |

| Appliance sur site (On‑prem) | Aucune couche partagée. Isolation maximale | Maximal | Maximal |

Prêt à faire l’expérience d’une sécurité sans compromis ?

Ne vous contentez pas d’une infrastructure partagée qui met votre entreprise en danger. Découvrez comment l’architecture single-tenant de Wildix offre la sécurité, le contrôle et la résilience dont votre organisation a besoin.