Cela peut sembler une éternité, mais ce n’est que l’année dernière que les MSP UCaaS parlaient du piratage de 3CX et se demandaient s’ils allaient produire un plan de rapport d’incident. Au cours des 12 derniers mois, nous avons assisté à des attaques majeures contre des infrastructures dans le monde entier, ainsi qu’à l’apparition de nouveaux acteurs de la menace.

Selon le CrowdStrike 2024 Global Threat Report, nous avons vu :

- Augmentation de 75 % des intrusions dans les nuages

- Une hausse de 76 % des victimes de vol de données nommées sur le dark web

- 75 % des attaques ne contenaient pas de logiciels malveillants

Et nous ne pouvons guère oublier le problème CrowdStrike-Azure qui a vu la finance, les compagnies aériennes et de nombreuses autres industries s’arrêter en raison d’un écran bleu de la mort en boucle.

Cela a conduit à une plus grande prise de conscience de la nécessité d’élaborer un plan complet en cas d’incident de cybersécurité et d’encourager vos clients à faire de même.

Pourquoi élaborer un plan d’intervention en cas d’incident de cybersécurité ?

Chaque élément de technologie est interconnecté, et chez Wildix, nous aidons à connecter toutes ces technologies grâce à nos API, nos websockets et nos iframes. Ainsi, lorsque nos partenaires construisent un système, celui-ci relie souvent tous les éléments technologiques qu’ils utilisent, qu’il s’agisse d’un CRM, d’un service d’assistance, de systèmes de porte ou de caméras. C’est ainsi que l’on peut parler de « communications unifiées ».

Cette approche présente bien sûr d’énormes avantages, notamment des niveaux d’efficacité et de flexibilité nettement accrus. Mais, bien sûr, si quelque chose se produit, c’est un point de vulnérabilité. Si les communications tombent en panne, tout peut tomber en panne.

Les risques en valent la peine, bien sûr, et au cours des deux dernières décennies, nous n’avons encore jamais eu de violation.

Mais d’autres entreprises l’ont fait, et bien que nous ayons des protocoles rigoureux et que nous mettions l’accent sur la sécurité, il y a toujours le risque qu’un acteur malveillant trouve une faille. C’est pourquoi nous avons des plans d’intervention en cas d’incident de cybersécurité, juste au cas où.

La question n’est plus de savoir « si » vous serez attaqué, mais « quand ». C’est la raison pour laquelle chaque MSP a besoin d’un plan d’urgence et doit aider ses clients à l’élaborer.

Élaboration d’un plan de réponse aux incidents

Au niveau le plus élémentaire, un plan de réponse à un incident de cybersécurité doit comprendre les éléments suivants :

- Contacts clés

- Critères d’escalade

- Processus de base couvrant l’ensemble du cycle de vie d’un incident

- Numéros de conférence pour les appels urgents

- Conseils de base sur les exigences légales ou réglementaires

Contacts clés

Ceux-ci doivent inclure toutes les parties prenantes nécessaires à la gestion de la réponse à l’incident de cybersécurité. N’oubliez pas qu’il ne s’agit pas seulement de la direction générale, mais aussi des services juridiques, des ressources humaines, des assurances et de la personne qui s’occupe de vos relations publiques. Ne vous fiez pas à une seule méthode de contact — si votre système de communication est piraté, par exemple, vous aurez besoin des numéros de téléphone portable de chaque personne.

N’oubliez pas de le mettre à jour au fur et à mesure que des personnes rejoignent ou quittent l’organisation. Il est facile de créer le document et de l’oublier, mais il doit être revu tous les six mois.

Critères d’escalade

La gravité du problème déterminera jusqu’où et quand vous devrez faire remonter le problème. Une violation de données de faible priorité, par exemple, peut être traitée en premier lieu par le service informatique, puis signalée au niveau C (un directeur technique ou peut-être même le PDG, selon la nature de l’organisation) une fois qu’elle a été traitée. Un problème à haut risque et à fort impact peut nécessiter une escalade complète vers tous les membres de l’équipe.

Chaque incident doit être classé rapidement afin que les parties concernées soient informées le plus tôt possible. Certaines entreprises préfèrent utiliser une matrice de différentes catégories avec des exemples de chaque type. Une attaque DDoS, par exemple, est généralement moins grave qu’une violation de données et doit être traitée comme telle.

La définition d’un incident critique, par exemple, peut inclure :

- Plus de 80 % des employés sont incapables de travailler

- Principaux systèmes hors ligne

- Violation importante de données personnelles ou de dossiers financiers

- Risque de pertes supérieures à 10 % du revenu annuel

- Risque d’atteinte à la réputation

Toute combinaison de ces éléments peut conduire à qualifier un incident de critique (plutôt que d’élevé, moyen ou faible). Cependant, la manière dont vous définissez ce qui constitue un niveau d’attaque dépend de votre organisation.

Processus de base

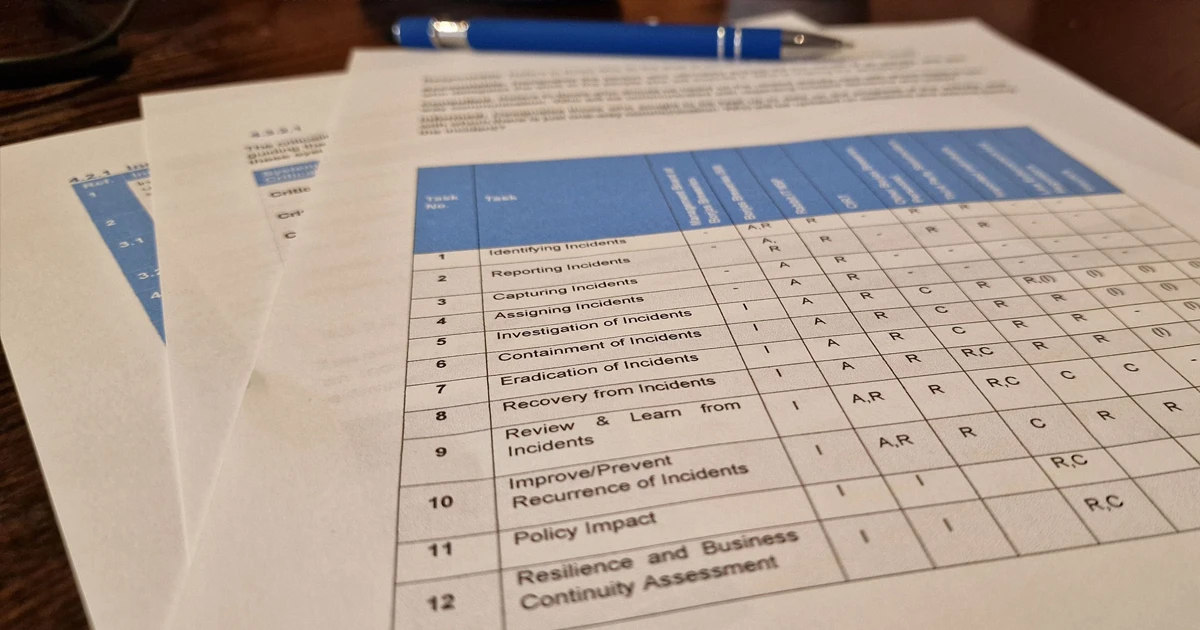

Un processus de base doit être suivi. Dans la plupart des cas, vous devrez définir qui doit faire quoi à l’aide d’un cadre RACI :

- Responsable (qui est chargé de veiller à ce que quelque chose soit fait)

- Responsable (qui délègue les tâches et s’assure que les personnes responsables les accomplissent)

- Consultés (de qui avez-vous besoin pour connaître les opinions, les idées et les autorisations ?)

- Informé (qui doit être mis au courant de ce qui se passe)

Une personne ou une section peut avoir plusieurs rôles pour chaque section (de sorte que quelqu’un puisse être responsable d’une tâche). N’oubliez pas d’inclure des tiers si nécessaire (comme des entreprises tierces qui dépendent de vos services ou des investisseurs tiers).

Lorsque vous élaborez ce cadre, il doit couvrir les principes de base de la plupart des cyberincidents. Il peut s’agir de :

- Identification de l’incident

- Rapports

- Saisir l’incident

- Attribution des incidents

- Enquête

- Confinement

- L’éradication

- Récupération

- Révision

- Enseignements tirés

En disposant d’un tel cadre, il devient plus facile de gérer les incidents au fur et à mesure qu’ils surviennent et de comprendre qui doit faire quoi. Il s’agit bien sûr d’une vue d’ensemble très basique, mais si un plan devient trop détaillé ou trop complexe, il peut se heurter à des obstacles lorsque quelque chose n’est pas applicable ou n’a pas été planifié.

Chiffres de la conférence

L’un des plus grands défis lors d’un cyberincident est la communication. Toutes les parties prenantes voudront être informées le plus rapidement possible, mais les services informatiques et techniques auront besoin de temps pour achever leurs évaluations et s’assurer qu’ils ont une compréhension raisonnablement complète de l’incident.

Dans cette optique, plusieurs options de communication doivent être disponibles. Le système de communication de l’entreprise devrait être le premier port d’appel pour une conférence téléphonique, mais une solution de secours gratuite peut être envisagée si le système de communication est attaqué.

Conseils de base sur les exigences légales ou réglementaires

La plupart des organisations devront satisfaire à certaines exigences réglementaires après un cyberincident, en particulier s’il implique la perte de données. Les entreprises du Royaume-Uni ou de l’Union européenne peuvent être tenues de signaler les incidents en tant que violation du GDPR, et aux États-Unis, certaines entreprises peuvent être tenues de signaler les cyberincidents importants en vertu de la CIRCIA ou des récentes lignes directrices de la SEC.

Les lignes directrices réglementaires et juridiques aideront les entreprises à identifier rapidement leurs obligations et à s’assurer que les rapports sont établis conformément à la loi, sans avoir à s’inquiéter de les découvrir au cours d’un incident déjà stressant.

Les plans d’intervention en cas d’incident de cybersécurité

En fin de compte, aucune entreprise n’est vraiment à l’abri d’un incident de cybersécurité, même si elle prend toutes les mesures possibles pour réduire les risques. Personne ne peut prédire d’où viendra la prochaine faille, d’où l’intérêt de mettre en place un plan adapté. En créant un plan d’incident de cybersécurité, les MSP peuvent aider leurs clients à rester en sécurité et à être informés en cas d’incident critique, même s’il n’est pas sous leur contrôle immédiat.

Pour en savoir plus sur la cybersécurité pour les MSP, abonnez-vous gratuitement à notre magazine !