Può sembrare una vita fa, ma solo l’anno scorso gli MSP UCaaS parlavano dell’hack di 3CX e si chiedevano se avrebbero dovuto redigere un piano di incident report. Negli ultimi 12 mesi abbiamo assistito a grandi attacchi alle infrastrutture di tutto il mondo e all’emergere di nuove minacce.

Secondo il CrowdStrike 2024 Global Threat Report, abbiamo visto:

- Un aumento del 75% delle intrusioni nel cloud

- Un’impennata del 76% delle vittime di furto di dati nominate sul dark web

- Che il 75% degli attacchi era privo di malware

E non possiamo certo dimenticare il problema CrowdStrike-Azure che ha visto la finanza, le compagnie aeree e numerose altre industrie bloccarsi a causa di un looping blue screen of death.

Questo ha portato a una maggiore consapevolezza della necessità di costruire un piano completo per affrontare un incidente di cybersecurity e di incoraggiare i tuoi clienti a fare lo stesso.

Perché creare un piano per gli incidenti di sicurezza informatica?

Ogni tecnologia è interconnessa e noi di Wildix aiutiamo a collegarla attraverso le nostre API, i websocket e gli iframe. Così, quando i nostri partner costruiscono un sistema, spesso collegano tutti i pezzi di tecnologia che utilizzano, che si tratti di un CRM, di un helpdesk, di sistemi di porta o di telecamere. In questo modo le “comunicazioni unificate” diventano “unificate”.

Questo approccio presenta enormi vantaggi e comporta un notevole aumento dell’efficienza e della flessibilità. Ma, ovviamente, se succede qualcosa, si tratta di un punto di vulnerabilità. Se le comunicazioni vanno in tilt, potrebbe andare tutto in tilt.

I rischi valgono la pena, ovviamente, e negli ultimi vent’anni non abbiamo ancora avuto una violazione.

Ma altre aziende lo hanno fatto e, sebbene noi abbiamo protocolli rigorosi e una forte enfasi sulla sicurezza, c’è sempre il rischio che un malintenzionato trovi qualche scappatoia. Ecco perché abbiamo dei piani di risposta agli incidenti di cybersicurezza, per ogni evenienza.

Ora non è più una questione di “se” verrai attaccato, ma di “quando”. Ecco perché ogni MSP ha bisogno di un piano di emergenza e dovrebbe contribuire a crearlo per i propri clienti.

Creare un piano di risposta agli incidenti

A un livello molto elementare, un piano di risposta agli incidenti di cybersecurity deve includere:

- Contatti chiave

- Criteri di escalation

- Processo di base che copre l’intero ciclo di vita dell’incidente

- Numeri di conferenza per chiamate urgenti

- Guida di base sui requisiti legali o normativi

Contatti chiave

Questi dovrebbero includere tutti gli stakeholder necessari a gestire la risposta all’incidente di cybersecurity. Ricorda che non si tratta solo dell’alta dirigenza, ma potenzialmente anche dell’ufficio legale, delle risorse umane, delle assicurazioni e di chi gestisce le pubbliche relazioni. Non affidarti a un unico metodo di contatto: se il tuo sistema di comunicazione viene violato, ad esempio, avrai bisogno dei numeri di cellulare di ogni persona.

Ricordati di tenerlo aggiornato man mano che le persone entrano e escono dall’organizzazione. È facile creare il documento e poi dimenticarsene, ma deve essere rivisto ogni sei mesi.

Criteri di escalation

La gravità del problema determinerà il grado di escalation e la tempistica. Una violazione dei dati a bassa priorità, ad esempio, potrebbe essere gestita principalmente dall’IT e poi riferita, una volta risolta, al livello C (un CTO o forse anche il CEO, a seconda della natura dell’organizzazione). Un problema ad alto rischio e ad alto impatto potrebbe richiedere un’escalation completa a tutti i membri del team.

Ogni incidente deve essere classificato rapidamente per garantire che le parti interessate siano informate il prima possibile. Alcune aziende preferiscono utilizzare una matrice di categorie diverse con esempi di tipo didattico. Un attacco DDoS, ad esempio, è solitamente meno grave di una violazione dei dati e dovrebbe essere trattato come tale.

La definizione di incidente critico, ad esempio, potrebbe includere:

- Oltre l’80% dei dipendenti non è in grado di lavorare

- I principali sistemi sono offline

- Grave violazione dei dati personali o dei registri finanziari

- Rischio di perdite superiori al 10% del reddito annuale

- Probabilità di danni alla reputazione

Qualsiasi combinazione di questi elementi potrebbe portare a etichettare un incidente come critico (piuttosto che alto, medio o basso). Tuttavia, la definizione di ciò che costituisce un livello di attacco dipende dalla tua organizzazione.

Processi di base

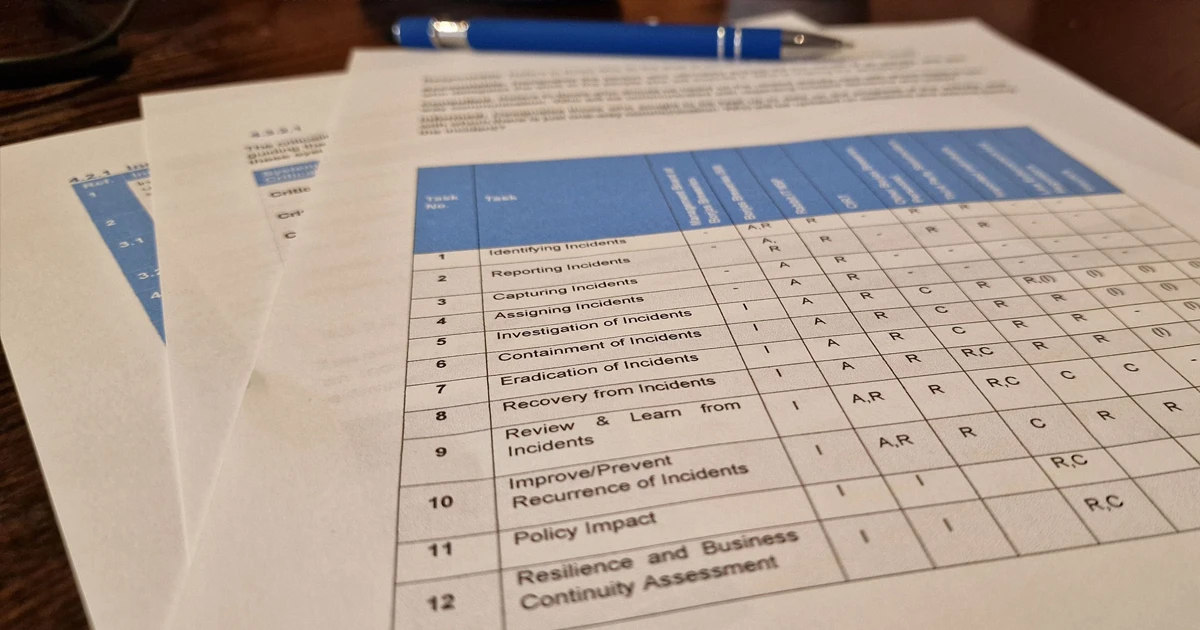

È necessario seguire un processo di base. Nella maggior parte dei casi, dovrai definire chi deve fare cosa utilizzando un quadro RACI:

- Responsabile (chi è responsabile di garantire che qualcosa venga fatto)

- Responsabile (chi delega i compiti e si assicura che le persone responsabili li svolgano)

- Consultati (chi sono le opinioni, i pensieri e le autorizzazioni di cui hai bisogno)

- Informato (chi deve essere messo al corrente di ciò che sta accadendo)

Una persona o una sezione può avere più ruoli per ogni sezione (in modo che qualcuno possa essere responsabile di un compito). Ricorda di includere terze parti se necessario (come aziende terze che si affidano ai tuoi servizi o investitori terzi).

Quando costruisci questo quadro, deve coprire i principi di base della maggior parte degli incidenti informatici. Questi potrebbero essere:

- Identificazione dell’incidente

- Reporting

- Catturare l’incidente

- Assegnazione degli incidenti

- Indagine

- Contenimento

- Eradicazione

- Recupero

- Recensione

- Lezioni apprese

Avendo a disposizione questo tipo di quadro, diventa più facile gestire gli incidenti quando si presentano e capire chi deve fare cosa. Ovviamente si tratta di una panoramica di base, ma se un piano diventa troppo dettagliato o complesso, può incontrare ostacoli quando qualcosa non è applicabile o non è previsto.

Numeri della conferenza

Una delle sfide più grandi durante un incidente informatico è la comunicazione. Tutti gli stakeholder vorranno essere informati il prima possibile, ma l’IT e i tecnici avranno bisogno di tempo per completare le loro valutazioni e assicurarsi di avere una comprensione ragionevolmente completa dell’incidente.

Per questo motivo, devono essere disponibili diverse opzioni di comunicazione. Il sistema di comunicazione aziendale dovrebbe essere il primo punto di riferimento per una teleconferenza, ma se il sistema di comunicazione è sotto attacco si può optare per un backup gratuito.

Guida di base sui requisiti legali o normativi

La maggior parte delle organizzazioni dovrà soddisfare alcuni requisiti normativi dopo un incidente informatico, soprattutto se questo comporta la perdita di dati. Nel Regno Unito o nell’Unione Europea potrebbe essere necessario segnalare gli incidenti come violazione del GDPR, mentre negli Stati Uniti alcune aziende potrebbero dover segnalare gli incidenti informatici rilevanti ai sensi della CIRCIA o delle recenti linee guida della SEC.

Le linee guida normative e legali aiuteranno le aziende a identificare rapidamente i propri obblighi e a garantire che le segnalazioni avvengano come previsto dalla legge, senza doversi preoccupare di scoprirle durante un incidente già di per sé stressante.

Come si fa a capire: i piani per gli incidenti di cybersecurity

In definitiva, nessuna azienda è veramente al sicuro dagli incidenti di cybersecurity, anche se adotta tutte le misure disponibili per ridurre il rischio. Nessuno è in grado di prevedere da dove potrebbe arrivare la prossima violazione, ecco perché è importante assicurarsi che sia stato predisposto un piano adeguato. Creando un piano per gli incidenti di cybersecurity, gli MSP possono aiutare i loro clienti a stare al sicuro e ad essere informati nel caso in cui si verifichi un evento critico, anche se fuori dal loro controllo immediato.

Per ulteriori approfondimenti sulla sicurezza informatica per gli MSP, registrati per ricevere gratuitamente il nostro magazine!