Secondo il report IBM Escalating Data Breach Disruption Pushes Costs to New Highs, nel 2024 i data breach sono costati alle aziende una media di 4,88 milioni di dollari per incidente; per le organizzazioni sanitarie, tale cifra è salita a quasi 10 milioni di dollari (IBM, 2024). L’architettura alla base delle comunicazioni cloud conta più di quanto la maggior parte delle aziende immagini, e alcuni approcci introducono rischi non immediatamente evidenti.

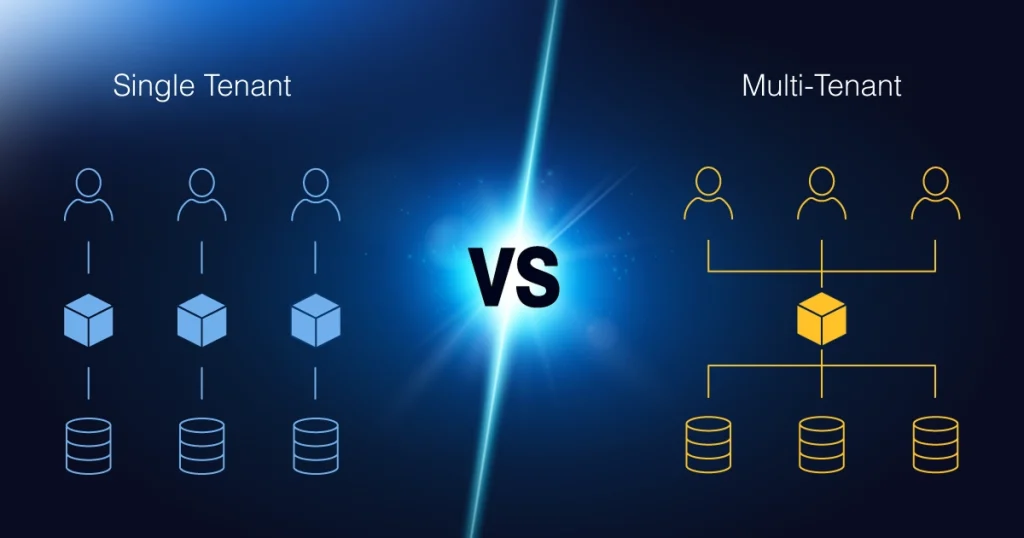

Molte aziende aumentano inconsapevolmente il proprio rischio scegliendo provider di comunicazioni cloud che si affidano a un’architettura multi-tenant. In un sistema multi-tenant, sebbene gli utenti siano separati logicamente, condividono lo stesso stack software, la stessa infrastruttura e lo stesso piano di controllo. Una vulnerabilità nel livello condiviso può potenzialmente esporre ogni cliente che utilizza quell’ambiente clusterizzato.

In questo post esploreremo la sicurezza single-tenant rispetto a quella multi-tenant, esaminando perché i sistemi multi-tenant creano vulnerabilità di cui la maggior parte dei vendor non vuole parlare, perché i settori regolamentati come la sanità e la finanza necessitano di soluzioni single-tenant e come le implementazioni ibride con funzioni di sopravvivenza garantiscano che le comunicazioni non si interrompano mai, anche in assenza di internet. Soprattutto, ti mostreremo come l’architettura single-tenant non debba significare rinunciare alla scalabilità o alla flessibilità.

Scopri come Wildix può lavorare per te oggi stesso

Cos’è l’Architettura Multi‑Tenant?

Nel mondo delle comunicazioni cloud, molti vendor utilizzano la cosiddetta architettura multi-tenant. Ciò significa che ospitano un numero elevato di clienti diversi nello stesso ambiente condiviso: gli stessi server e lo stesso cluster, separandoli solo tramite software.

A prima vista, questa configurazione appare conveniente in termini di costi, ma in realtà crea dei rischi. Quando più aziende risiedono insieme su un unico sistema condiviso, un problema nel livello applicativo o nelle risorse del cluster può propagarsi a cascata su tutti i tenant.

Esistono inoltre dei limiti per le organizzazioni che devono soddisfare rigorosi standard di conformità. I settori altamente regolamentati, come la finanza, la sanità o le organizzazioni governative, spesso non possono condividere il proprio ambiente con altre società. Eppure, molti vendor offrono ancora solo configurazioni multi-tenant, non lasciando scelta ai propri clienti.

L’architettura multi-tenant è comune perché riduce i costi del vendor, ma non sempre garantisce ai clienti la privacy, il controllo o la sicurezza di cui hanno realmente bisogno. È qui che l’approccio single-tenant diventa fondamentale.

Cos’è l’Architettura Single‑Tenant?

In un’architettura single-tenant, ogni cliente ottiene la propria istanza dedicata del software e dell’infrastruttura di supporto. La tua istanza PBX non condivide la configurazione, il database o l’ambiente di controllo delle chiamate con nessun altro cliente.

Questo approccio si contrappone all’architettura multi-tenant, dove numerosi clienti operano all’interno dello stesso ambiente condiviso (stessi server e stesso cluster) con una separazione tra le organizzazioni basata esclusivamente sul software.

I principali vantaggi dell’architettura single‑tenant includono:

- Risorse dedicate: Non sei in competizione per la larghezza di banda, la potenza di calcolo o l’archiviazione con altre organizzazioni.

- Sicurezza potenziata: Il tuo PBX gira in un’istanza privata con la propria configurazione e database, completamente separata da ogni altro cliente.

- Performance indipendente: Le attività o gli incidenti di sicurezza di altri clienti non possono influire sulle tue operazioni.

I Rischi Nascosti di cui i Vendor non Vogliono Parlare

Comprendere la differenza tra sicurezza single-tenant e multi-tenant è cruciale perché la maggior parte dei vendor di comunicazioni cloud non discute apertamente di come sono costruite le loro piattaforme. Molti gestiscono tutti i clienti sullo stesso cluster AWS condiviso. Sebbene questo approccio riduca i costi infrastrutturali, crea anche un single point of failure (singolo punto di vulnerabilità).

I sistemi cloud multi-tenant dipendono da un unico livello applicativo condiviso. Se tale livello subisce una vulnerabilità, una configurazione errata o un sovraccarico, ogni cliente nel cluster può essere esposto allo stesso rischio. In un modello single-tenant come quello di Wildix, il PBX di ogni cliente gira in un’istanza isolata. Anche se un servizio condiviso venisse colpito, il “raggio d’azione” del danno sarebbe drasticamente ridotto perché ogni ambiente PBX è indipendente.

Non si tratta solo di teoria. Una vulnerabilità nel livello condiviso può esporre ogni tenant. Poiché i clienti non hanno visibilità su con chi condividono l’infrastruttura, spesso non si rendono conto di ereditare i rischi creati da altre organizzazioni, incluse quelle con pratiche di sicurezza più deboli.

Scopri i vantaggi dell’architettura single‑tenant per il tuo business

Perché i Settori Regolamentati non Possono Permettersi Sistemi Multi‑Tenant

Il dibattito diventa ancora più critico per settori in cui la protezione dei dati non è negoziabile (sanità, finanza, servizi di emergenza). Per molti ambienti regolamentati, l’architettura multi-tenant non è solo rischiosa; spesso non riesce a soddisfare i requisiti di governance interna o normativi.

Il costo del downtime in ambienti critici

La conformità è solo una parte del problema. Questi settori non possono permettersi alcun fermo macchina (downtime). In un ospedale, durante un’emergenza cardiaca, un guasto alle comunicazioni potrebbe mettere a rischio la vita delle persone.

Private Cloud: Massimo controllo

Per le organizzazioni con requisiti più severi, l’approccio Private Cloud offre il massimo livello di controllo. Wildix supporta questo attraverso il deployment Virtual Cloud, consentendo di installare il PBX come macchina virtuale sulla propria infrastruttura (VMware ESXi, Microsoft Hyper‑V o Proxmox VE), mantenendo il controllo totale pur connettendosi ai servizi cloud Wildix per la collaborazione e l’IA.

Come Wildix Offre Architettura Single-Tenant Senza Rinunciare alla Scalabilità

Con Wildix, le aziende non devono scendere a compromessi. La nostra architettura è stata convalidata in modo indipendente: Wildix ha ottenuto la certificazione AWS Foundational Technical Review (FTR) e la conformità SOC 2, a dimostrazione che il nostro approccio ha superato i più rigorosi standard di sicurezza e affidabilità.

Attraverso la WMS Network (Wildix Management System), eliminiamo i limiti di scalabilità del single-tenant. La WMS Network permette di collegare quante istanze isolate si desidera, creando un’architettura unificata che scala orizzontalmente tra regioni e dipartimenti, pur mantenendo i database e le configurazioni totalmente separati.

Sopravvivenza “By Design”: Perché l’Architettura Ibrida è Fondamentale

La sicurezza non riguarda solo il tenere fuori gli aggressori; riguarda anche garantire che la comunicazione non si interrompa mai.

- Flessibilità geografica: Ogni cliente può scegliere in quale regione AWS ospitare la propria istanza dedicata per ottimizzare latenza e sovranità dei dati.

- Sopravvivenza e Failover integrati: Wildix offre un modello unico di sopravvivenza. È possibile distribuire un PBX on‑premises accanto all’istanza cloud. Se internet si interrompe, il sistema on‑prem subentra automaticamente, mantenendo operative le comunicazioni interne.

- Connettività DECT per la mobilità critica: Negli ospedali, le reti DECT garantiscono che il personale sia sempre raggiungibile. Operando su frequenze dedicate, il DECT assicura comunicazioni affidabili anche quando le reti Wi‑Fi o LTE sono sovraccariche o non disponibili.

Comprendere le Opzioni: Confronto tra le Architetture

| Tipo di Architettura | Rischio di Sicurezza | Controllo | Isolamento |

| Cloud Multi‑tenant | Livello software, DB e PBX condivisi | Nessuno | Basso |

| Cloud Single-tenant (Wildix Cloud PBX) | Infrastruttura AWS condivisa, ma istanza PBX privata | Medio | Alto |

| Virtual Cloud / Private Cloud | Nessun livello applicativo o infrastruttura cloud condivisi | Alto | Molto Alto |

| On-premise appliance | Nessun livello condiviso. Massimo isolamento | Massimmo | Massimo |

Pronto a provare la vera sicurezza senza compromessi?

Non accontentarti di un’infrastruttura condivisa che mette a rischio il tuo business. Scopri come l’architettura single-tenant di Wildix offre la sicurezza e la resilienza di cui la tua organizzazione ha bisogno.