Wie sollte eine Migration zur Cloud-Kommunikation aussehen?

From VoIP to Unified Communications and WebRTC

Bei der Implementierung eines Unified-Communications-Systems sollte unser Interesse nicht nur der Signalübertragung ans ich gelten, sondern auch der Verschlüsselung der zwischen Geräten übertragenen Medien.

Es gibt drei beliebte RTP-Verschlüsselungsmodi:

Das Secure Real-Time Transport Protocol (oder SRTP) definiert ein RTP-Profil (Real-Time Transport Protocol), das Verschlüsselung, Nachrichtenauthentifizierung und Integrität sowie Replay-Schutz für die RTP-Daten in Unicast- und Multicast-Anwendungen bieten soll. Es wurde erstmals im März 2004 von der IETF als RFC 3711 veröffentlicht.

VoIP-Kommunikation ist bei korrekter Implementierung absolut sicher. Wie bei allen anderen Technologien auch gibt es aber natürlich Best Practices, die befolgt werden müssen, um die bestmöglichen Ergebnisse zu erzielen.

Schon während der Entwicklung bzw. Auswahl Ihrer UC-Lösung müssen jegliche Sicherheitsbedenken zur Sprache kommen. Es gibt viele Anbieter, die das Thema Sicherheit an separate Entitäten wie VPNs delegieren. Dieser Ansatz ist aber weder erforderlich, noch stellt er einen adäquaten Ersatz für eigene Sicherheitsrichtlinien dar.

Das System muss sich selbst vor Angriffen schützen können, die es auf die Zugangsdaten der Systemnutzer abgesehen haben. Dies kann zum Beispiel dadurch erreicht werden, dass wiederholte fehlgeschlagene Login-Versuche blockiert werden. Die für den potentiellen Angriff verwendete IP-Adresse muss in der Folge für einen (stetig zunehmenden) Zeitraum für weitere Login-Versuche gesperrt werden.

„Überprüfen Sie Ihre Sicherheitsbedenken gegenüber UC-Lösungen“ weiterlesen

Frauen durchbrechen heute die gläserne Decke, die ihnen früher den Weg versperrt hatte. Nun stehen Sie an der Seite ihrer männlichen Kollegen, um herausragende Ergebnisse in der Tech-Welt zu erzielen.

Ich hatte das Vergnügen, mit Frau Bethan Ganjavi sprechen zu können. Sie ist Director bei FCP Technologies, einem der TOP Wildix-Partner in Großbritannien.

Um hier ein paar persönliche Worte zu ergänzen, möchte ich sagen: Bethan ist eine der klügsten, entspanntesten und faszinierendsten Personen, die ich je getroffen habe. Ich bin mir sicher, dass Ihnen ihre Erzählungen genauso gut gefallen werden wie mir.

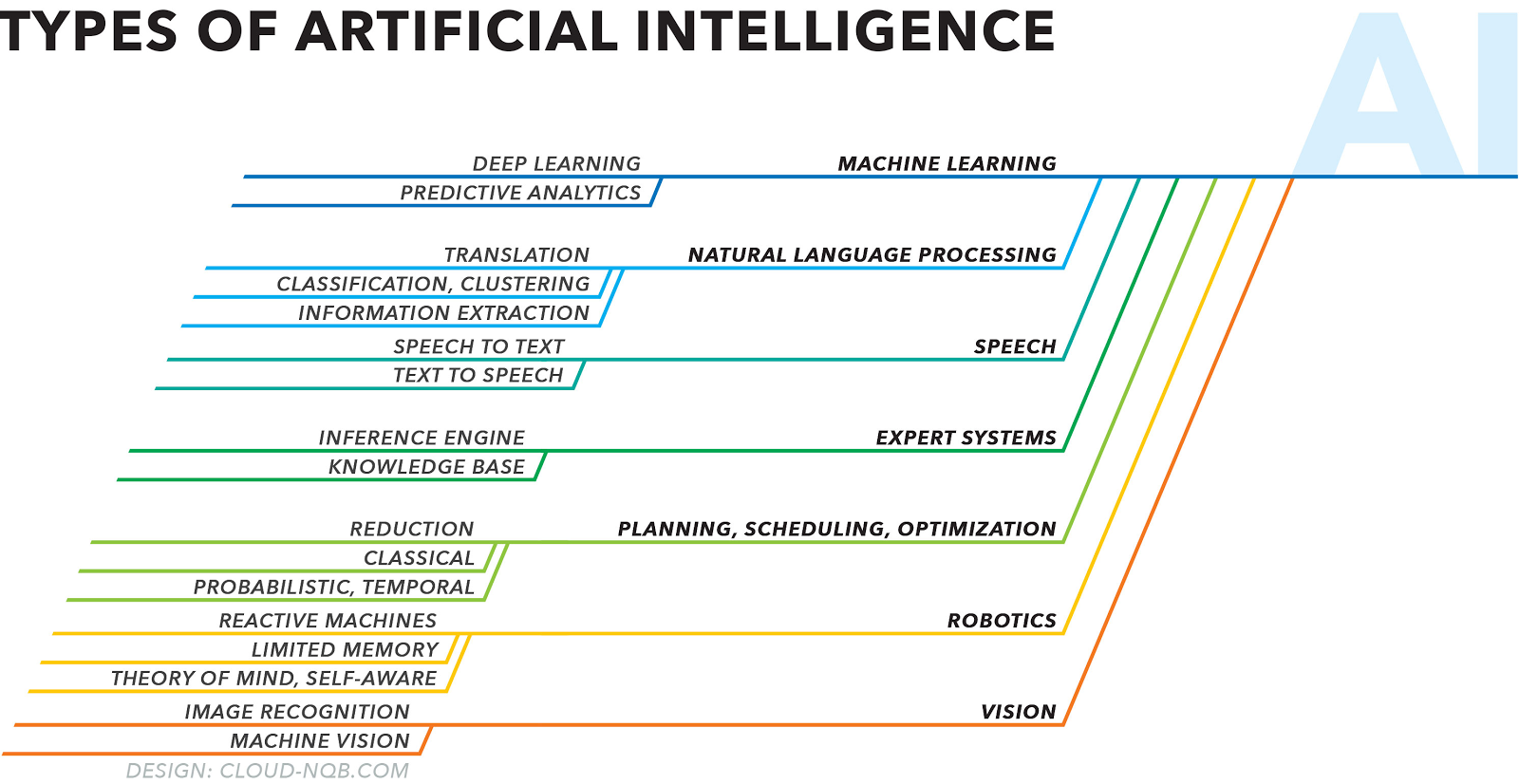

Spracherkennung und Natural Language Processing sind jene zentralen Einsatzbereiche der künstlichen Intelligenz im Unified-Communications-Sektor, die wir alle heute bereits bestens kennen. Diese Bereiche werden auch als „Conversional AI“ bezeichnet und werden in Form von Smart Speakern, wie Alexa von Amazon, in vielen Haushalte bereits ganz selbstverständlich genutzt.

„Künstliche Intelligenz als neue Herausforderung für Unified Communications – Teil 2“ weiterlesen