Uno dei maggiori punti di forza di Wildix è il suo design aperto e la possibilità di personalizzazione. Come ci piace dire, con il nostro ecosistema si può costruire praticamente qualsiasi cosa, e gli esempi incredibili portati dai partner di Wildix ne sono la prova. La cosa più importante, tuttavia, è che questa flessibilità è supportata dal sistema stesso, che si definisce come secure by design: ogni componente del sistema Wildix ha principi e pratiche di sicurezza integrati nelle sue fondamenta, che garantiscono una protezione automatica.

A questo proposito, è facile paragonare Wildix a 3CX, un centralino IP gratuito commercializzato nel 2007. Come Wildix, 3CX promette una piattaforma aperta con quella che può sembrare una notevole flessibilità di installazione. Poiché il sistema può essere utilizzato con un numero di telefono, un provider cloud, un hardware e persino un trunk SIP a scelta, sembra una promessa aperta per la creazione di sistemi affidabili. Ancora meglio, il sistema promette di essere secure by design, garantendo una certa sicurezza nell’implementazione.

Ma quanto regge il sistema quando lo si analizza nel dettaglio? E soprattutto, quanto sono efficaci i suoi protocolli di sicurezza nella pratica?

In questa edizione di Wildix versus, prenderemo in considerazione tutto questo e molto altro, in particolare come si classificano i due sistemi in termini di usabilità e sicurezza.

Caratteristiche e utilizzo

Quando si osserva un sistema 3CX in funzione, si è tentati di fare ulteriori confronti con Wildix. Come softphone VoIP, 3CX è dotato dei soliti elementi come:

- Chiamate vocali

- Messaggistica di gruppo

- Conferenze web

- Registrazione delle chiamate

- Condivisione dello schermo

- Applicazioni mobili

Un punto chiave della personalizzazione è rappresentato dal Call Flow Designer di 3CX, che consente agli utenti finali di creare flussi di chiamata unici personalizzati sul loro sistema. Sebbene l’interfaccia sia stata progettata per essere semplice, finisce ironicamente per limitare le possibilità di scelta dei flussi di chiamata. Modificare le regole per le chiamate in uscita, ad esempio, non è possibile con 3CX.

L’implementazione di un sistema 3CX, tuttavia, è estremamente semplice e personalizzabile, fino a un certo punto. Una volta ottenuta la licenza e il trunk SIP, è sufficiente installare 3CX via web per le implementazioni on-premise o basate su cloud. Soprattutto da questo punto di vista, 3CX si avvicina a Wildix, che può essere installato da un MSP da remoto in pochi minuti (anche se Wildix non ha bisogno di un trunk SIP fisico per alcune implementazioni).

Come avviene la personalizzazione sopra descritta? Al di là della scelta del trunk SIP, dell’hardware e del tipo di implementazione, l’upgrade o il downgrade con 3CX sono piuttosto semplici grazie al suo design e all’approccio unico alle licenze (di cui parleremo più avanti).

E poi… Beh, in realtà è tutto qui. Sebbene 3CX sia dotato di una “piattaforma aperta” per supportare un’ampia varietà di hardware e provider, ciò che non è presente è un maggior numero di modi per ampliare e sviluppare il sistema esistente. A parte alcune integrazioni degne di nota, ci sono pochi modi per intervenire nel sistema 3CX e aggiungervi installazioni personalizzate.

A confronto, Wildix è un sistema costruito per una personalizzazione molto più aperta. Wildix offre molte più opzioni per le chiamate in coda, soprattutto perché il sistema può essere configurato per personalizzare le chiamate in uscita. Grazie alle numerose integrazioni e alle API aperte, Wildix può essere ulteriormente personalizzato con regole e funzioni specifiche per soddisfare le esigenze di una singola azienda. Tutto ciò si aggiunge alla ricchezza di altre funzioni di chiamata disponibili attraverso servizi aggiuntivi, come le chiamate internazionali e il supporto agli SMS attraverso CLASSOUND.

Se all’apparenza 3CX e Wildix possono sembrare simili in termini di usabilità, andando un po’ più in profondità si scopre che Wildix ha molto di più da offrire in termini di funzionalità aziendali.

Licenze

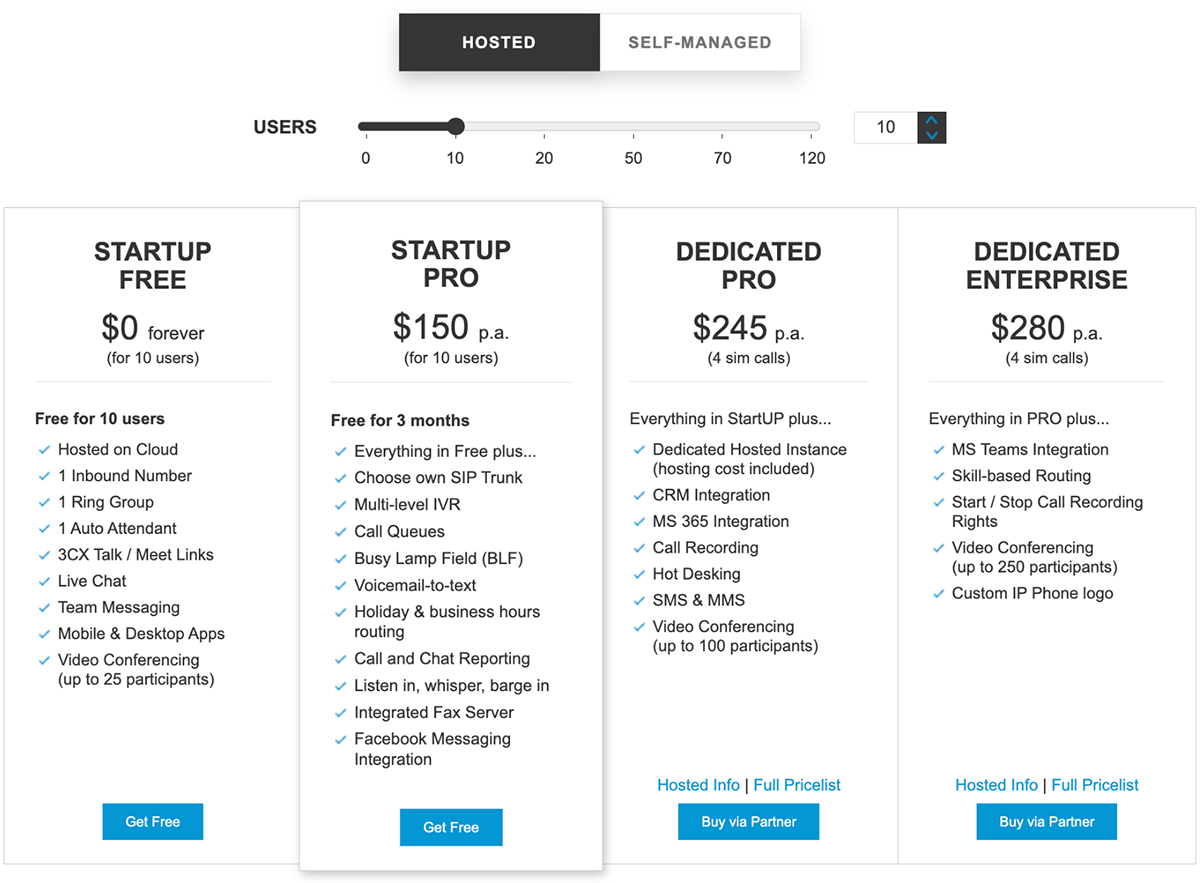

Prima abbiamo detto che 3CX si differenzia da altre opzioni VoIP per quanto riguarda le licenze. La cosa più importante è che il fornitore stabilisce dei livelli di licenza in base al numero di chiamate in contemporanea che una determinata installazione può effettuare, non necessariamente in base al numero totale di utenti. Inoltre, il fornitore promette un anno intero di licenza base gratuita.

Licenze 3CX

Il sistema di licenze diventa tuttavia confuso quando si entra nello specifico. Sebbene ci siano solo tre piani tra cui scegliere – Standard, Pro ed Enterprise – il prezzo per numero di estensioni non è esattamente chiaro dalla scheda del fornitore. In termini di pianificazione dei costi, potrebbe risultare più difficile per le aziende considerare le spese future se si prevede un aumento degli utenti sul sistema 3CX.

Poi c’è l’anno gratuito del piano Standard: quanto è davvero un buon affare? Anche se la risposta dipenderà ovviamente dalle esigenze individuali di un’azienda, alcune funzioni come le integrazioni per Office 365 e i CRM, le code personalizzate, i report sul traffico delle chiamate e la registrazione delle chiamate sono disponibili solo a partire dal piano Pro. Inoltre, solo gli utenti di 3CX Enterprise hanno accesso alle licenze di failover e stand-by integrate.

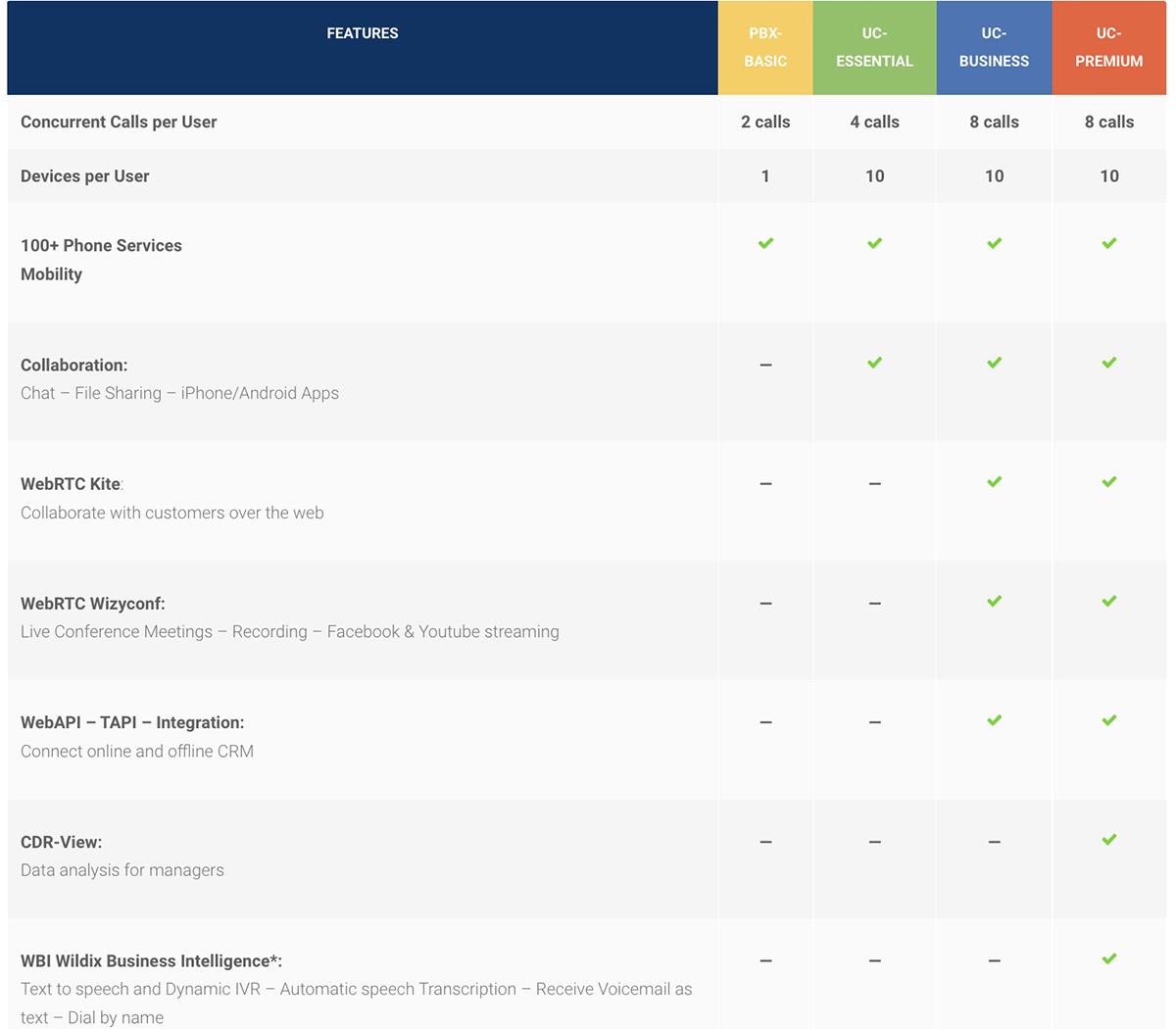

Sebbene con Wildix non esista un livello base gratuito, le licenze di questo sistema sono più semplici e i prezzi vanno in base al numero di utenti. Il sistema a più livelli mira a fornire funzionalità essenziali a un maggior numero di utenti e funzionalità più avanzate solo se necessarie.

Licenze Wildix

In particolare, ciò consente di mescolare e abbinare più facilmente diversi tipi di licenza. Ad esempio, i telefoni di un contact center possono funzionare con una licenza UC-Essential, mentre le licenze UC-Business e UC-Premium vengono acquistate solo per i dirigenti e i manager. Ciò consente una maggiore personalizzazione in termini di distribuzione e garantisce che gli utenti finali paghino solo per ciò di cui hanno bisogno, per ogni singolo utente.

Sicurezza

Ma veniamo alla questione della sicurezza: entrambi questi sistemi possono veramente essere definiti come secure by design?

Nel caso di Wildix, esiste un’ampia documentazione su come il PBX applica i protocolli di sicurezza fin dall’installazione e in ogni singola implementazione. In particolare, Wildix utilizza metodi di crittografia integrati (SRTP e DTLS nello specifico) per rendere tutte le comunicazioni illeggibili a eventuali intercettatori. Inoltre, il sistema si basa sulla tecnologia WebRTC, che utilizza un’ulteriore crittografia e una comunicazione diretta da browser a browser per ridurre le vulnerabilità.

In effetti, Wildix riduce ulteriormente i punti di vulnerabilità rafforzando la sicurezza senza la necessità di VPN o SBC esterni, che devono entrambi essere testati, aggiornati, verificati e abbinati con successo a un PBX per funzionare correttamente, complicando la configurazione della sicurezza e introducendo ulteriori punti in cui gli hacker possono accedere.

Quando si fa una ricerca sulla sicurezza di 3CX, ci sono molte promesse simili sulla sicurezza. Molti distributori descrivono il sistema come secure by design, e di certo, il sistema è dotato di crittografia TLS e SRTP.

Tuttavia, a differenza di Wildix, 3CX raccomanda l’uso di un SBC esterno per proteggere il sistema. Anche in questo caso, si tratta di un problema più grave di quanto non appaia all’inizio, perché le misure di sicurezza esterne rappresentano un potenziale punto di vulnerabilità in un sistema: se il dispositivo aggiuntivo non è configurato correttamente, se manca un aggiornamento o se non è al passo con il sistema principale, può diventare una via di accesso per gli hacker. Per questo motivo, richiederlo per garantire una sicurezza completa è, nel migliore dei casi, una scocciatura e, nel peggiore, un rischio per la sicurezza.

Questo non è l’unico rischio con cui 3CX sembra aver avuto problemi. Forse più preoccupante è il fatto che il sistema ha avuto la sua buona dose di vulnerabilità, ognuna delle quali potrebbe portare a una violazione dei sistemi.

Vulnerabilità di 3CX

Va detto innanzitutto che le vulnerabilità del software rappresentano modi molto specifici e, in generale, piuttosto improbabili per gli hacker di entrare nel sistema. Non si tratta di buchi nell’armatura del sistema, ma di piccole crepe che, se sfruttate nel modo giusto, possono comunque spalancare l’accesso.

Fortunatamente, questo le rende anche facili da correggere, come 3CX ha generalmente fatto. Tuttavia, le falle sono ancora punti di accesso per gli hacker e il fatto che ci siano rende meno credibile l’idea che il sistema sia secure by design.

Una delle maggiori vulnerabilità, classificata come CVE-2022-28005. In poche parole, questa vulnerabilità consentiva agli hacker di introdursi in file apparentemente poco importanti all’interno dell’installazione 3CX e, da lì, di prendere il controllo dell’intero sistema 3CX o addirittura dell’intero computer. Questa vulnerabilità è stata fortunatamente risolta con un semplice hotfix, il che significa che gli utenti devono semplicemente aggiornare il loro sistema alla versione più recente per evitare questo problema. Tuttavia, il fatto che sia stata possibile una violazione così grave suggerisce complicazioni e vulnerabilità nella progettazione del sistema stesso.

Un’altra potenziale violazione esiste con CVE-2019-9971 e CVE-2019-9972. Usati insieme, questi due consentono a un utente con un login di sistema valido di aggirare le restrizioni del sistema e quindi di aumentare i propri privilegi di accesso, dando di fatto a qualsiasi utente che acceda al sistema 3CX un controllo illimitato su di esso. Sebbene sia stata rilasciata una patch per CVE-2019-9972, l’altro exploit, CVE-2019-9971, al momento in cui scriviamo non è stato corretto.

Anche i metodi di crittografia di 3CX non sembrano applicati in modo coerente. Un’ulteriore vulnerabilità, CVE-2021-45490, ha fatto sì che alcune installazioni di 3CX non eseguissero la corretta verifica dei certificati per le procedure di crittografia TLS. In effetti, questa svista riduce del tutto lo scopo della crittografia TLS, poiché senza questa verifica gli hacker possono entrare in uno scambio di media e intercettare o addirittura caricare dati falsificati tra gli utenti. Anche questo problema è stato risolto con una patch, ma ancora una volta l’esistenza stessa di questa vulnerabilità mina la sicurezza intrinseca del sistema.

Ancora una volta, va ribadito che si tratta di vulnerabilità, ovvero di falle temporanee che difficilmente rendono il sistema accessibile. Tuttavia, dato il loro numero e la loro gravità, vale la pena di considerare che saranno una componente della maggior parte delle installazioni 3CX fino a quando non saranno state eliminate con una patch, e potrebbero esserci vulnerabilità 0-day non ancora note.

Support

Per quanto la sicurezza sia importante, è anche fondamentale considerare cosa succede quando un sistema presenta un problema.

A questo proposito, Wildix affida costantemente l’assistenza ai partner certificati, che vengono formati sul sistema e hanno accesso costante al supporto tecnico di Wildix attraverso un centro operativo attivo 24 ore su 24, 7 giorni su 7. A questo si aggiunge la pagina Wildix Tech Wizards, dove i partner possono consultarsi tra loro sulla progettazione del sistema e sulle conoscenze tecniche.

3CX ha un approccio simile all’assistenza, in quanto anche il fornitore collabora con MSP certificati. Tuttavia, mentre i partner Wildix sono tenuti a partecipare a corsi di formazione tecnica con un istruttore, oltre ai video e alla formazione online, 3CX offre principalmente corsi online con sessioni con istruttore opzionali.

I clienti possono anche contattare direttamente 3CX, al prezzo di 75 dollari per ogni ticket aperto con il fornitore. Il motivo per cui esiste questa opzione è certamente discutibile, anche se si spera che le aziende non debbano mai affrontare questa spesa per ottenere una risposta rapida.

Valore Complessivo

Nel complesso, 3CX offre funzioni simili a Wildix in apparenza, ma nelle mani di un MSP capace, Wildix è aperto a molte più personalizzazioni. Sebbene 3CX consenta agli utenti di portare il proprio trunk SIP, il provider cloud e l’hardware di connessione, le capacità e i casi d’uso effettivi che offre sono piuttosto limitati. Wildix, al contrario, ha un potenziale di progettazione su misura molto più elevato per soddisfare le esigenze dei singoli clienti.

Le licenze sono più complicate con 3CX e, sebbene sia disponibile un anno gratuito per il livello base, molte funzionalità significative non sono presenti in questa licenza. È difficile confrontare Wildix e 3CX solo in termini di prezzo, poiché i listini di Wildix non sono pubblici, ma vale la pena considerare che le licenze di Wildix consentono di acquistare funzioni di livello superiore solo per alcuni dipendenti selezionati (come manager e dirigenti).

Infine, sebbene 3CX offra una sicurezza integrata, la promessa di un sistema sicuro è complicata dalla necessità di un SBC esterno e da una storia di vulnerabilità critiche (alle quali il supporto a pagamento non contribuisce). D’altro canto, Wildix offre una protezione totale senza SBC esterni e il sistema non ha precedenti di violazioni significative della sicurezza.

Per una sicurezza più semplice e una maggiore flessibilità d’uso, la scelta è chiara.

Analisi dettagliata

| Wildix | 3CX | |

| Caratteristiche VoIP |

|

|

| Strumenti |

|

|

| Integrations |

|

|

| Licenze | 4 licenze in totale, in base al numero di utenti | 3 licenze in totale, in base soprattutto al numero delle chiamate in contemporanea |

| Supporto | Disponibile attraverso i partner certificati, che hanno accesso agli esperti Wildix 24/7. | Disponibile tramite i partner 3CX o direttamente tramite 3CX al prezzo di 75 USD per ogni ticket. |