Después de los cortes con el borde de un folio y los mosquitos, no hay muchas cosas que fastidien tanto en todo el mundo como las llamadas automáticas o robocalls, especialmente aquellas en las que la persona que llama aparece con una identidad falsa. Hoy en día, a menudo, el mero hecho de recibir una llamada ya supone una interrupción. Además, si cuando suena el teléfono aparece un número local u oficial y al responder te encuentras con un monótono discurso leído por un robot timador… Estamos ante una situación más que suficiente para poner de los nervios a cualquiera.

Lo más probable es que ya hayas pasado por el mal trago de responder a una de estas llamadas “suplantadas” o llamadas en las que quien llama finge deliberadamente su identidad. En 2022, solo en Estados Unidos se produjeron 50,3 miles de millones de llamadas de spam, una cantidad ingente en línea con el máximo mundial de llamadas robóticas alcanzado en 2019. Con demasiada frecuencia, estas llamadas se cuelan engañando a los usuarios para que piensen que están respondiendo a algún mensaje que vale la pena.

Por suerte, ya existe una tecnología que ayuda a prevenir estas llamadas fraudulentas. Se trata de un conjunto de protocolos de conexión llamados STIR/SHAKEN (lo que se traduce como REVUELTO/AGITADO: sí, como las instrucciones para preparar cócteles de un conocido espía cinematográfico). Esta tecnología no solo es útil; en Estados Unidos y en Canadá, la ley exige que se implemente en los sistemas telefónicos.

Obviamente Wildix es completamente compatible con esta propuesta, ya que STIR/SHAKEN se puede integrar fácilmente con la configuración Wildix mediante CLASSOUND, el principal servicio de voz internacional. Solo con unos cuantos ajustes y algo de know-how, se puede configurar para evitar que los números suplantados lleguen a tu PBX.

El objetivo del spoofing

En primer lugar, tenemos que enfatizar que STIR/SHAKEN no bloquea directamente todas las llamadas robóticas antes de que las puedas responder. Hasta que no desarrollemos niveles de tecnología preventiva propios de Minority Report, no podemos esperar avances como estos a la hora de filtrar las llamadas.

Sin embargo, lo que STIR/SHAKEN sí hace es evitar mejor el spoofing añadiendo nuevos pasos de verificación al proceso de identificación de la persona que llama.

Esto es necesario porque la identidad de quien llama es una carta que se puede aprovechar mucho. Gracias a la forma en la que se diseñó el sistema, en ningún momento se confirma que el número que se muestra en la pantalla de tu teléfono es correcto.

“Los operadores no se han preocupado nunca por el número o el nombre que se envía como identificación al hacer llamadas”, dice Jerry Browne, Wildix Support and Technical Assistance Manager. “Solo tomaban esta información y la reenviaban; nunca nadie lo comprobó ni hizo nada con eso, simplemente solían confiar”.

Sin duda, hace mucho que los estafadores están al tanto de esto. Aunque nunca han faltado fábricas de spam llamando desde números desconocidos, muchos artistas del engaño reconocen que es más probable conseguir su objetivo si aparentan ser alguien conocido frente a la persona a la que se dirigen.

En realidad, es incluso peor: los números suplantados dejan muy poco rastro, por lo que resulta muy difícil rastrearles. Como el número de identificación del emisor no es correcto, los receptores de las llamadas no pueden reportar correctamente al malhechor, ni siquiera realizar una rellamada, por lo que finalmente suelen desaparecer en la nada.

STIR/SHAKEN en escena

Lo que STIR/SHAKEN pone sobre la mesa es el paso crítico de la verificación. Usando una tecnología parcialmente vieja y parcialmente nueva, el protocolo mejora la identificación del emisor con una protección reforzada frente a la suplantación telefónica de la identidad.

Como su propio nombre implica, STIR/SHAKEN está formado por dos componentes:

- STIR (siglas de Secure Telephony Identity Revisited) es un protocolo para añadir información verificada sobre la parte que llama en la firma digital de la llamada. Se utiliza principalmente en los dispositivos de los usuarios, como el software VoIP para ordenador o teléfono.

- SHAKEN (siglas de Secure Handling of Asserted information using toKENs) implementa el protocolo STIR para operadores. Se utiliza principalmente en las redes telefónicas para dirigir mejor los procesos de validación.

Al usarlos juntos, STIR y SHAKEN inician el proceso que compara la identificación de las llamadas salientes con otras identificaciones conocidas para ese cliente, y después asigna una etiqueta definitiva a la llamada usando un certificado digital.

Ese certificado digital es clave para explicar por qué STIR/SHAKEN es mucho más efectivo que la identificación de llamadas habitual. Igual que con la seguridad web, el certificado STIR está cifrado (es decir, enmascarado gracias a un código de un solo uso) usando la certificación propia del operador. Esto garantiza al operador receptor que la llamada entrante se verificó hasta el punto de que recibió un sello de aprobación personal, obligando a los proveedores a no dejar pasar las llamadas que suplantan otras identidades.

STIR/SHAKEN para Wildix, paso a paso

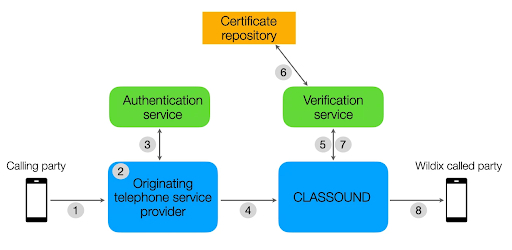

Desglosado, el camino de STIR/SHAKEN en el flujo del sistema CLASSOUND de Wildix tiene este aspecto:

- Generación de SIP INVITE

El proveedor del servicio telefónico de origen recibe una SIP INVITE, una invitación digital pidiendo que el servicio verifique más la llamada. - Asignación del nivel de certificación

El mismo proveedor de origen verifica la llamada bajo una de estas tres categorías:- Certificado completo o A: La parte que llama es un número autorizado a usar el número desde el que llama, como un suscriptor registrado con el softswitch del proveedor.

- Certificado parcial o B: El origen de la llamada está autenticado, pero no está claro si quien llama está autorizado a usar ese número, como una extensión telefónica en una PBX.

- Gateway o Certificado C: El proveedor puede determinar dónde estaba la llamada pero no puede autenticar el origen de la misma, como en una llamada recibida desde una pasarela internacional.

- Genera una cabecera de identidad SIP

Después, el proveedor del servicio utiliza un servicio de autenticación, como un software integrado o una solución Cloud, para crear una cabecera de identidad (SIP Identity header). Este encabezado está cifrado digitalmente y contiene datos como el nivel de certificación, el número que llama, el identificador de origen y la información temporal. - Recepción

El SIP INVITE se envía a CLASSOUND, donde la cabecera de identidad SIP se descifra. Ahora, CLASSOUND tiene la garantía del operador de origen de que la llamada no ha sido suplantada. - Inicio de la verificación

Aun así, queremos asegurarnos por nosotros mismos, más allá de la palabra del operador. Para ello, CLASSOUND envía el SIP INVITE y su encabezado de identidad a su propio servicio de verificación. - Verifica el número Este servicio de verificación contrasta el certificado digital incluido en el encabezado de identidad con lo que hay disponible desde el repositorio público de certificados. El servicio verifica que la llamada no ha sido suplantada si todos estos elementos de verificación son correctos:

- La cabecera de identidad SIP está decodificada en base64 URL y los detalles se comparan con el mensaje SIP INVITE.

- La clave pública del certificado se usa para verificar la firma de la cabecera de identidad SIP.

- La cadena de certificados de confianza está verificada.

- Los resultados se remiten

El servicio de verificación envía de vuelta los resultados a CLASSOUND. - Finalización

CLASSOUND acepta los resultados y la llamada se completa.

Representación visual del proceso STIR/SHAKEN.

Si todos estos pasos son correctos, las llamadas recibidas por CLASSOUND tienen muchísimas menos probabilidades de ser llamadas de spoofing.

Los límites de STIR/SHAKEN

Dicho todo esto, STIR/SHAKEN por sí solo no es capaz de acabar con la amenaza masiva de las llamadas automáticas pregrabadas.

Insistimos en que es imposible bloquear todas las llamadas de spam con la tecnología actual. La gran ventaja que STIR/SHAKEN pone sobre la mesa es que obliga seriamente a quienes llaman a usar su ID de emisor real en lugar de una suplantada. Lo que STIR/SHAKEN no puede hacer, sin embargo, es bloquear una llamada no deseada que muestra su número de marcación correcto.

“A fin de cuentas, hay quien seguirá spameando basura y siempre recibirás llamadas de un número no deseado al que no puedas rellamar”, subraya Jerry Browne.

“¿Por qué? Porque si yo, como empresa, compro un bloque de 1.000 DID, solo puedo hacer que un par de esos números entren en mi sistema, y después que los restantes 998 no redirijan a nada. Entonces, si alguien me devuelve la llamada a uno de esos 998 números malos, el operador simplemente no completará la llamada”.

La buena noticia es que podemos seguir esperando que los operadores bloqueen aquellos números que son seriamente reportados por spam. Además, cuando las redes usan STIR/SHAKEN, tenemos mucha más garantía de que el número mostrado en una llamada de spam será de verdad el número desde el que nos están llamando.

También hay mucho margen para que los ingenieros mejoren el STIR/SHAKEN, especialmente con un sistema tan flexible como Wildix.

“Digamos que estás usando un número de otro operador y quieres portarlo a CLASSOUND”, explica Jerry. “Aunque no tengas ese número ya portado, enseguida puedes incluirlo en la lista de números buenos y permitir que realice llamadas”.

Aunque todos los efectos de STIR/SHAKEN todavía están por ver, de momento sirve como una forma efectiva de bloquear las llamadas de spam más evidentes. Y considerando cuántas estafas siguen rondando en las redes telefónicas, podemos afirmar que cualquier pequeña ayuda es necesaria.

Conoce STIR/SHAKEN con más detalle, incluyendo las instrucciones sobre cómo implementarlo tú mismo (solo en Estados Unidos y Canadá), en la página Wildix Confluence.

Para más consejos sobre tecnologías de la telecomunicacióny, ¡suscríbete para recibir nuestro magazine gratis!