A parte le zanzare o sbattere il mignolo nello spigolo, ci sono poche altre cose che vantano un sentimento di disprezzo generale come le robocall, specialmente quelle da parte di un mittente falso. Spesso è già irritante ricevere una telefonata, ma rispondere a un numero locale, per poi sentire l’ennesimo messaggio registrato, basta per far innervosire la maggior parte delle persone.

È probabile che abbiate già avuto la sfortuna di ricevere spoofing telefonico, ovvero una chiamata in entrata da un numero deliberatamente falso. Nel 2022, solo negli Stati Uniti sono state fatte 50,3 miliardi di chiamate spam, un numero colossale, in linea con i picchi mondiali relativi alle robocall raggiunti nel 2019. Troppo spesso queste chiamate ingannano gli utenti, facendogli credere di aver ricevuto un messaggio utile.

Fortunatamente, esiste oggi una tecnologia che aiuta a prevenire queste chiamate truffaldine. Si tratta di una serie di protocolli di connessione chiamati STIR/SHAKEN, un po’ come il cocktail preferito del noto agente segreto. Questa tecnologia non è solo utile: negli Stati Uniti e in Canada è obbligatorio implementarla nei sistemi telefonici.

Wildix, naturalmente, la supporta appieno: lo STIR/SHAKEN può essere facilmente integrato in qualsiasi configurazione Wildix tramite CLASSOUND, il principale servizio voce internazionale. Inoltre, con un po’ di tweaking e di know-how, è possibile impostare il sistema in modo da impedire l’ingresso di numeri falsi nel PBX.

Il segreto dello Spoofing

Innanzitutto, è bene sottolineare che lo STIR/SHAKEN non blocca tutte le robocall prima che si possa rispondere. Fino a quando non svilupperemo una tecnologia predittiva ai livelli di Minority Report, non possiamo aspettarci una simile svolta nello screening delle chiamate

Ciò che lo STIR/SHAKEN riesce a fare, tuttavia, è prevenire lo spoofing delle chiamate aggiungendo nuove fasi di verifica al processo di identificazione del numero chiamante.

La ragione per cui questo è necessario è che l’ID chiamante è altamente sfruttabile. Grazie al modo in cui il sistema è stato progettato, non viene mai confermata l’esattezza del numero visualizzato sullo schermo del telefono.

“In passato, praticamente nessun gestore si preoccupava del numero o del nome di chi chiama”, afferma Jerry Browne, responsabile del supporto e dell’assistenza tecnica di Wildix. “La chiamata veniva semplicemente inoltrata così com’era, senza controllare l’ID utilizzato: semplicemente ci si fidava”.

I truffatori, ovviamente, lo sanno da tempo. Le fabbriche dello spam chiamano da numeri sconosciuti, ma la maggior parte dei truffatori sa di avere maggiori probabilità di raggiungere i propri bersagli se si presenta come una persona conosciuta.

I numeri falsi, inoltre, lasciano poche tracce che le vittime possono seguire. Poiché il numero identificativo del chiamante non è accurato, i destinatari delle chiamate non possono segnalare con precisione lo spammer o nemmeno richiamare il numero, lasciandolo di fatto scomparire nel nulla.

Lo STIR/SHAKEN in Pratica

Ciò che lo STIR/SHAKEN introduce, quindi, è la fase critica della verifica. Utilizzando una tecnologia in parte vecchia e in parte nuova, il protocollo migliora l’identificazione del chiamante con maggiori garanzie contro lo spoofing.

Come dice il nome, lo STIR/SHAKEN è composto da due componenti:

- STIR: acronimo di Secure Telephony Identity Revisited, è un protocollo che aggiunge alla firma digitale della chiamata informazioni verificate sull’interlocutore. Viene utilizzato principalmente sui dispositivi finali, come il telefono o il software VoIP del computer.

- SHAKEN: acronimo di Secure Handling of Asserted information using toKENs, implementa il protocollo STIR per i vettori. Viene utilizzato principalmente sulle reti telefoniche per meglio indirizzare i processi di convalida.

Utilizzati insieme, STIR e SHAKEN avviano un processo che confronta l’ID di una chiamata in uscita con altri ID noti per quel cliente, e attribuisce un’etichetta definitiva alla chiamata utilizzando un certificato digitale.

Il certificato digitale è fondamentale per rendere lo STIR/SHAKEN più efficace dell’ID chiamante. Come per la sicurezza web, il certificato STIR è criptato, cioè mascherato con un codice unico, utilizzando la certificazione del vettore. Questo assicura al vettore ricevente che una chiamata in arrivo è verificata fino a ricevere un timbro di approvazione personale, obbligando i provider a non lasciar passare le chiamate contraffatte.

Lo STIR/SHAKEN per Wildix: Step by Step

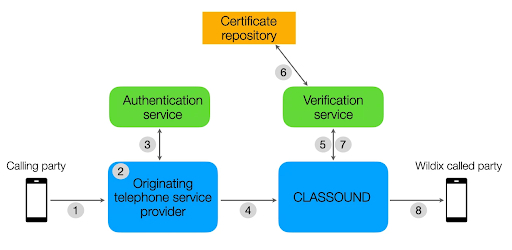

Il percorso che lo STIR/SHAKEN compie su CLASSOUND di Wildix è il seguente:

- Generazione di inviti SIP

Il fornitore di servizi telefonici di origine riceve un SIP INVITE, un invito digitale che chiede al servizio di fornire ulteriori verifiche sulla chiamata. - Assegnazione del livello di attestazione

Lo stesso fornitore di origine verifica la chiamata in base a una delle tre categorie:- Attestazione di tipo A (completa): L’interlocutore è un numero autorizzato a utilizzare il numero chiamante, ad esempio un abbonato registrato presso il softswitch del provider.

- Attestazione di tipo B (parziale): L’origine della chiamata è autenticata, ma non è chiaro se il chiamante sia autorizzato a utilizzare il numero, come un’estensione telefonica per un PBX.

- Attestazione di tipo C (gateway): Il provider è in grado di determinare il luogo della chiamata, ma non di autenticare la fonte della chiamata, come nel caso di una chiamata ricevuta da un gateway internazionale.

- Generare un’identità SIP

Successivamente, il fornitore di servizi utilizza un servizio di autenticazione, come un software integrato o una soluzione cloud, per creare un’identità SIP. Questa identità è crittografata digitalmente e contiene dati come il livello di attestazione, il numero chiamante, l’origine e un timestamp. - Ricezione

Il SIP INVITE viene inviato a CLASSOUND, dove l’identità SIP viene decifrata. A questo punto, CLASSOUND ha la certezza dal vettore di origine che la chiamata non è stata falsificata. - Avvio della verifica

Vogliamo tuttavia essere sicuri e non ci fidiamo della parola del vettore. A tal fine, CLASSOUND invia il SIP INVITE e l’identità al proprio servizio di verifica. - Verifica del numero

Il servizio di verifica confronta quindi il certificato digitale incluso nell’identità con quello disponibile nell’archivio dei certificati pubblici. Il servizio verifica che la chiamata non sia stata falsificata se tutte le fasi di verifica seguenti hanno esito positivo:- L’identità SIP presenta una codifica base64 e i dettagli vengono confrontati con il messaggio SIP INVITE.

- La chiave pubblica del certificato viene utilizzata per verificare la firma dell’identità SIP.

- L’autorità del certificato è verificata.

- I risultati vengono restituiti

Il servizio di verifica invia i risultati a CLASSOUND. - Completamento

CLASSOUND accetta i risultati e la chiamata viene completata.

Rappresentazione visiva del processo STIR/SHAKEN.

Grazie a questi accorgimenti, con CLASSOUND si ricevono meno chiamate spoofing.

The Limits of STIR/SHAKEN

Detto questo, lo STIR/SHAKEN non è in grado di sconfiggere da solo la minaccia delle robocall.

Questo per ribadire che è impossibile bloccare tutte le chiamate di spam con la tecnologia attuale. Il grande vantaggio dello STIR/SHAKEN è che costringe i chiamanti a utilizzare il loro vero ID al posto di quello contraffatto. Ciò che lo STIR/SHAKEN non può fare, tuttavia, è bloccare una chiamata spam che mostra il suo numero effettivo.

“In fin dei conti, lo spam esisterà sempre: continuerete a ricevere chiamate da numeri falsi che non potrete richiamare”, sottolinea Jerry Browne.

“Ecco il perché: se la mia azienda acquista un blocco di 1.000 DID, posso fare in modo che solo un paio di questi numeri entrino effettivamente nel mio sistema e che gli altri 998 non reindirizzino ad un numero effettivo. Se qualcuno mi richiama da uno di quei 998 numeri sbagliati, il gestore non completerà la chiamata”.

La buona notizia è che possiamo ancora aspettarci che i numeri che vengono costantemente segnalati come spam vengano inizialmente bloccati dai vettori. Inoltre, quando le reti utilizzano lo STIR/SHAKEN, abbiamo una maggiore garanzia che il numero visualizzato in una chiamata di spam sia effettivamente il numero da cui viene effettuata la chiamata.

Ci sono anche molti modi in cui gli ingegneri possono migliorare lo STIR/SHAKEN, soprattutto con un sistema flessibile come Wildix.

“Supponiamo di avere un numero di un altro operatore e di volerlo trasferire a CLASSOUND”, spiega Jerry. “Anche se il numero non è ancora stato trasferito, è possibile inserirlo subito in whitelist come numero verificato e consentirgli di effettuare chiamate”.

Sebbene gli effetti dello STIR/SHAKEN non siano ancora visibili, per il momento si tratta di un modo efficace per bloccare le chiamate spam più evidenti. E visto il numero di truffe che ancora intasano le linee telefoniche, possiamo dire che ogni piccolo gesto è utile.

Per maggiori dettagli sullo STIR/SHAKEN, comprese le istruzioni su come implementarlo (solo per Stati Uniti e Canada), visitate la pagina di Wildix Confluence.

Per ulteriori suggerimenti sulla tecnologia delle telecomunicazioni, registrati subito per ricevere gratuitamente il nostro magazine!