En dehors des coupures de papier ou des moustiques, peu de sujets ont suscité autant de mépris universel que les appels robots, en particulier ceux comportant de faux numéros d’appel. De nos jours, le simple fait de recevoir un appel téléphonique constitue souvent une interruption suffisante. Mais décrocher à un numéro local ou officiel, pour entendre un énième arnaqueur monotone à la voix lisant un texte ? C’est assez pour énerver la plupart des gens.

Il y a de fortes chances que vous ayez déjà eu le désagrément de recevoir l’un de ces appels « usurpés », c’est-à-dire des appels dont l’identité de l’appelant est délibérément fausse. En 2022, les États-Unis ont reçu à eux seuls 50,3 milliards de spams, un chiffre colossal qui correspond aux sommets mondiaux atteints par les appels robotisés en 2019. Et trop souvent, ces appels se frayent un chemin en faisant croire aux utilisateurs que ce qu’ils captent est un message digne d’intérêt.

Heureusement, il existe aujourd’hui une technologie qui permet d’éviter ces appels frauduleux. Il s’agit d’un ensemble de protocoles de connexion appelé STIR/SHAKEN – oui, nommé en partie d’après les instructions de boisson d’un certain agent d’espionnage. Et cette technologie n’est pas seulement utile ; aux États-Unis et au Canada, la loi exige qu’elle soit mise en œuvre sur les systèmes téléphoniques.

Wildix, bien sûr, offre un support complet pour cette technologie, puisque STIR/SHAKEN peut être facilement intégré à toute installation Wildix via CLASSOUND, le premier service vocal international. Et avec juste un peu d’ajustement et de savoir-faire, il peut être configuré pour empêcher les numéros usurpés d’entrer dans votre PBX.

Plus d’informations sur l’usurpation d’identité

Tout d’abord, il convient de souligner que STIR/SHAKEN ne bloque pas purement et simplement tous les appels robotisés avant même que vous ne puissiez les prendre. Tant que la technologie prédictive n’aura pas atteint le niveau de Minority Report, il ne faudra pas s’attendre à de telles percées dans le domaine du filtrage des appels.

En revanche, STIR/SHAKEN permet de mieux prévenir l’usurpation d’appels en ajoutant de nouvelles étapes de vérification au processus d’identification de l’appelant.

La raison pour laquelle ces étapes sont nécessaires est que le système d’identification de l’appelant est hautement exploitable. Grâce à la façon dont le système a été conçu, il ne confirme à aucun moment l’exactitude du numéro affiché sur l’écran de votre téléphone.

« Avant, pratiquement tous les opérateurs se moquaient de ce que vous envoyiez comme numéro ou nom d’appelant », explique Jerry Browne, Wildix Support & Technical Assistance Manager. « Ils se contentaient de le prendre et de le transmettre – personne ne le vérifiait ou n’en faisait quoi que ce soit – ils l’utilisaient simplement et lui faisaient confiance. »

Les escrocs, bien sûr, le savent depuis longtemps. Bien qu’il y ait toujours eu des usines de spam appelant à partir de numéros inconnus, la plupart des escrocs savent qu’ils ont plus de chances d’atteindre leurs cibles s’ils se font passer pour quelqu’un de connu.

Mais pire encore, les numéros usurpés laissent peu de traces pour que les victimes puissent les suivre. Comme le numéro d’identification de l’appelant n’est pas exact, les destinataires de l’appel ne peuvent pas signaler le spammeur avec précision ni même rappeler le numéro, ce qui les laisse disparaître dans un nuage de fumée.

STIR/SHAKEN en scène

Ce que STIR/SHAKEN apporte donc, c’est l’étape critique de la vérification. Utilisant en partie une ancienne et en partie une nouvelle technologie, le protocole améliore l’identification de l’appelant grâce à de meilleures protections contre l’usurpation d’identité.

Comme son nom l’indique, STIR/SHAKEN se compose de deux éléments :

- STIR, abréviation de Secure Telephony Identity Revisited, est un protocole permettant d’ajouter des informations vérifiées sur un appelant à la signature numérique de l’appel. Il est principalement utilisé sur les appareils finaux, tels que le téléphone ou le logiciel VoIP de votre ordinateur.

- SHAKEN, abréviation de Secure Handling of Asserted information using toKENs, met en œuvre le protocole STIR pour les supports. Il est principalement utilisé sur les réseaux téléphoniques pour mieux diriger les processus de validation.

Utilisés ensemble, STIR et SHAKEN lancent un processus qui compare l’identifiant d’un appel sortant à d’autres identifiants connus pour ce client, puis attribue une étiquette définitive à l’appel à l’aide d’un certificat numérique.

Ce certificat numérique est au cœur de la façon dont STIR/SHAKEN devient plus efficace que l’identification de l’appelant telle quelle. Comme pour la sécurité sur Internet, le certificat STIR est crypté – c’est-à-dire masqué par un code à usage unique – à l’aide de la certification propre à l’opérateur. Cela garantit à l’opérateur récepteur qu’un appel entrant a été vérifié au point de recevoir un cachet d’approbation personnel, ce qui met les fournisseurs dans l’obligation de ne pas laisser passer les appels usurpés.

STIR/SHAKEN pour Wildix, étape par étape

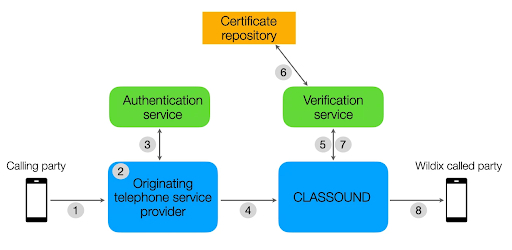

Le chemin que STIR/SHAKEN emprunte sur un système Wildix CLASSOUND est le suivant :

- Génération de SIP INVITE

Le fournisseur de services téléphoniques d’origine reçoit un SIP INVITE, une invitation numérique demandant au service de donner plus de vérification sur l’appel. - Attribution d’un niveau d’attestation

Ce même fournisseur d’origine vérifie l’appel selon l’une des trois catégories suivantes :- Attestation complète ou A : L’appelant est un numéro autorisé à utiliser le numéro d’appel, comme un abonné enregistré auprès du softswitch du fournisseur.

- Attestation partielle ou B : L’origine de l’appel est authentifiée, mais il n’est pas clair si l’appelant est autorisé à utiliser le numéro, comme une extension téléphonique pour un PBX.

- Attestation de passerelle ou C : Le fournisseur peut déterminer où se trouvait l’appel mais ne peut pas authentifier la source de l’appel, comme un appel reçu d’une passerelle internationale.

- Génération d’un en-tête d’identité SIP

Le fournisseur de services utilise ensuite un service d’authentification, tel qu’un logiciel intégré ou une solution en cloud, pour créer un en-tête d’identité SIP. Cet en-tête est chiffré numériquement et contient des données telles que le niveau d’attestation, le numéro d’appel, l’identifiant d’origine et un horodatage. - Réception

Le SIP INVITE est envoyé à CLASSOUND, où l’en-tête SIP Identity est décrypté. Maintenant, CLASSOUND a l’assurance de l’opérateur d’origine que l’appel n’a pas été usurpé. - Initiation de la vérification

Malgré tout, nous voulons en être certains par nous-mêmes, et ne pas nous contenter de la parole de l’opérateur. Pour ce faire, CLASSOUND envoie le SIP INVITE et son en-tête Identity à son propre service de vérification. - Vérification du numéro

Ce service de vérification compare ensuite le certificat numérique inclus dans l’en-tête d’identité à celui qui est disponible dans le référentiel de certificats public. Le service vérifie que l’appel n’a pas été usurpé si toutes les étapes de vérification suivantes sont réussies :- L’en-tête d’identité SIP est décodé en base64 URL et les détails sont comparés au message SIP INVITE.

- La clé publique du certificat est utilisée pour vérifier la signature de l’en-tête de l’identité SIP.

- La chaîne de confiance du certificat est vérifiée.

- Renvoi des résultats

Le service de vérification renvoie les résultats à CLASSOUND. - Achèvement

CLASSOUND accepte les résultats et l’appel est terminé.

Représentation visuelle du processus STIR/SHAKEN.

Avec ces mesures en place, les appels reçus par CLASSOUND sont de loin moins susceptibles d’être usurpés.

Les limites de STIR/SHAKEN

Ceci étant dit, STIR/SHAKEN ne pourra pas à lui seul vaincre la menace de l’hydre des appels robotisés.

Je le répète, il est impossible de bloquer tous les appels indésirables avec la technologie actuelle. Le grand avantage de STIR/SHAKEN est qu’il oblige plus systématiquement les appelants à utiliser leur véritable identifiant d’appelant au lieu d’un identifiant usurpé. Ce que STIR/SHAKEN ne peut pas faire, en revanche, c’est bloquer un appel de spam qui affiche son véritable numéro d’appel.

« En fin de compte, les individus continueront à envoyer des spams et vous recevrez toujours des appels d’un numéro de spam que vous ne pourrez pas rappeler », souligne Jerry Browne.

« Pourquoi ? Parce que si, en tant qu’entreprise, j’achète un bloc de 1 000 SDA, je peux faire en sorte que seuls quelques-uns de ces numéros réels entrent dans mon système, et que les 998 autres n’aboutissent à rien. Ensuite, si quelqu’un me rappelle à partir de l’un de ces 998 mauvais numéros, l’opérateur ne terminera pas l’appel. »

La bonne nouvelle est que nous pouvons toujours nous attendre à ce que les numéros qui sont constamment signalés comme étant des spams soient initialement bloqués par les opérateurs. Et lorsque les réseaux utilisent STIR/SHAKEN, nous avons beaucoup plus de garanties que le numéro affiché sur un appel spam correspond réellement au numéro composé.

Les ingénieurs peuvent également améliorer STIR/SHAKEN de nombreuses façons, surtout avec un système aussi flexible que Wildix.

« Imaginons que vous ayez un numéro d’un autre opérateur et que vous voulez le porter sur CLASSOUND », explique Jerry. « Même si ce numéro n’est pas encore porté, vous pouvez immédiatement l’inscrire sur une liste blanche comme un bon numéro d’identification de l’appelant et l’autoriser à passer des appels. »

Bien que les effets complets de STIR/SHAKEN ne soient pas encore visibles, il s’agit pour l’instant d’un moyen efficace de bloquer les appels de spam les plus évidents. Et étant donné le nombre d’escroqueries qui encombrent encore les lignes téléphoniques, on peut dire que chaque petit geste compte.

Découvrez STIR/SHAKEN plus en détail, y compris les instructions pour le mettre en œuvre vous-même (États-Unis et Canada uniquement), sur la page Confluence de Wildix.

Pour plus de conseils sur les technologies de télécommunications, inscrivez-vous pour recevoir gratuitement notre magazine !