In qualsiasi azienda moderna, i rischi legati alla sicurezza informatica svolgono un ruolo fondamentale per proteggere l’infrastruttura aziendale da malintenzionati. Sapere come misurare questi rischi può aiutare i MSP a spiegare come funziona la sicurezza informatica agli utenti finali che potrebbero essere meno alfabetizzati dal punto di vista digitale.

I pericoli di non comprendere i rischi legati alla cybersecurity

Praticamente ogni azienda è connessa a Internet e in modi molto più complessi di quanto si possa immaginare. Come MSP, sai che il sistema telefonico di un’azienda, i suoi programmi di vendita, i suoi abbonamenti e il suo sito web sono tutti interconnessi. Sfortunatamente, molti utenti finali li trattano come elementi separati.

Una violazione della sicurezza informatica può avere conseguenze molto gravi. Non importa se colpisce l’elaborazione dei pagamenti o il PBX: una volta che l’infrastruttura viene violata da un hacker, è molto più facile per quell’ hacker accedere ad altre sezioni della rete. Dati del cliente. Segreti aziendali. Tutti bloccati tramite ransomware o copiati e venduti sul dark web.

Le statistiche qui sono preoccupanti: il 90% dei responsabili IT ritiene che i dirigenti sacrificano la sicurezza informatica per raggiungere altri obiettivi. In che modo i MSP possono far capire agli utenti finali l’importanza di prendere seriamente in considerazione i rischi legati alla sicurezza informatica?

I rischi della cybersecurity in parole semplici

Iniziamo con una semplice definizione: cos’ è il rischio nella sicurezza informatica?

Il rischio nella sicurezza informatica è un calcolo della probabilità di esposizione, della perdita di risorse e informazioni sensibili e del danno reputazionale che si verifica a seguito di una violazione della sicurezza informatica.

Uno dei problemi chiave è che molte di queste statistiche sono apparentemente astratte. Come si misura il “danno reputazionale”, per esempio? O il costo della perdita di file? O il costo derivato dal non essere in grado di accedere alle varie sezioni del tuo sistema?

Nel libro “How to Measure Anything in Cybersecurity Risk”, Douglas Hubbard e Richard Seiersen restringono la loro attenzione sul calcolo dei rischi specificamente ai rischi legati alla sicurezza informatica. Ma i principi sono abbastanza semplici:

- Identificare i problemi chiave che possono sorgere

- Capire quanto tempo ci vorrebbe per risolvere questi problemi

- Considerare la perdita di vendite o opportunità

- Stabilire un importo che tenga conto del costo

- In base a questo determinare le aree su cui concentrarsi

Anche se molte matrici di rischio per la sicurezza informatica utilizzano un indice di minaccia (quanto è probabile che si verifichi un attacco da uno a tre contro danni causati da uno a tre), queste tendono a non essere utili perché non definiscono il probabile costo dei problemi. Una matrice di rischio legata alla sicurezza informatica potrebbe sottovalutare i problemi principali e sovrastimare quelli meno critici.

Il problema con le matrici di rischio legate alla sicurezza informatica

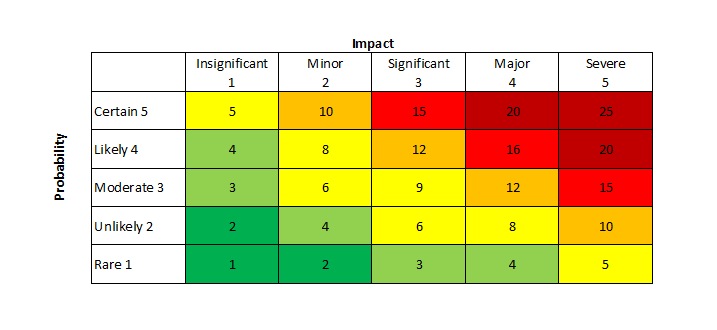

La matrice di rischio legata alla sicurezza informatica di base a 5 livelli appare così: Ci sono diverse sfumature di colore, ed è chiaro che la peggiore è dove “certain” e “severe” si incrociano.

Sfortunatamente, questa matrice di rischio semplicistica non è molto efficace per quantificare effettivamente il livello di rischio e le conseguenze dal punto di vista pratico associate al lasciare tali rischi così come sono. E una volta raggiunta la sezione centrale, specialmente intorno alla linea di rischio moderata, da dove inizi a stabilire le tue priorità quando tutto è da 8 a 12?

Ancora peggio, questo tipo di pensiero eccessivamente semplicistico si traduce in persone che fanno valutazioni senza usare cifre reali. Ciò porta a problemi con la quantificazione e la misurazione dei rischi legati alla sicurezza informatica in un modo che i dirigenti possono comprendere.

La grande domanda per qualsiasi decisione legata alla sicurezza informatica aziendale dovrebbe sempre essere questa: che impatto ha ciò sui profitti della mia azienda?

Come calcolare i rischi legati alla sicurezza informatica: il lato pratico

Il vero problema è che ci sono molte incognite quando si misurano i rischi legati alla sicurezza informatica. Ma non è un problema così grande come si potrebbe pensare.

Prendiamo una domanda standard: subirò una violazione della sicurezza informatica?

Bene, una volta scoperto che il 62% delle aziende in America ha subito una sorta di violazione della sicurezza informatica nel 2021, la risposta alla tua domanda sarà “molto probabilmente”. Ma ciò non è d’aiuto.

Quindi dovrai stabilire tutta una serie di criteri. Un modo per determinare la perdita.

Definire e perfezionare i dati sui rischi legati alla cybersecurity

Dove molti esperti di sicurezza informatica diventano un po’ diffidenti è quando sono coinvolti i dati concreti. È facile dire che ci sarà una percentuale media di rischio se ciò accade, ma improvvisamente quel “media” diventa difficile da quantificare.

La risposta tipica qui è “mancano i dati per una valutazione precisa”.

Ma se mancano i dati per definire un valore qualitativo, mancano i dati per definire un valore non qualitativo. Dopotutto, come fanno a sapere che è una percentuale “media” senza dati?

Quindi sbarazziamoci di queste sciocchezze. Basiamoci sulle probabilità e definiamo correttamente i dati di rischio:

- Definire un elenco di rischi

- Definire il tempo in cui il rischio potrebbe verificarsi (in genere 12 mesi)

- Assegnare soggettivamente una probabilità a ciascun evento che si verifica da 0% a 100%

- Assegnare un probabile intervallo di perdite monetarie a ciascun evento (una probabilità del 90% che si verifichi una perdita all’interno di tale intervallo)

Quindi una violazione potrebbe corrispondere a diversi tipi di situazioni. Potrebbe essere qualcosa di semplice come un singolo accesso ai registri non autorizzato. Ma potrebbe anche corrispondere a qualcosa di molto più serio. Quindi, come detto sopra, dobbiamo attribuire un valore monetario a ogni specifica violazione. Potresti dire qualcosa del genere:

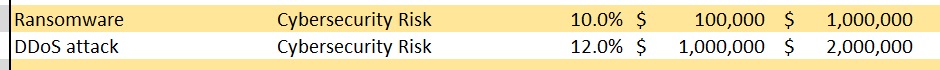

La probabilità di un attacco ransomware in un ufficio è del 10%, e c’è una probabilità del 90% che ci costerà dai 100.000$ a 1 milione di dollari.

Messo su carta apparirà così:

Dove trovi questi valori? Questi derivano da un’analisi dei tipi di violazioni che potrebbero verificarsi e dall’esposizione delle informazioni a seguito di tale violazione. Derivano anche da una valutazione soggettiva basata sulla tua esperienza.

Potresti anche esprimere questi valori in termini di tempi di inattività e poi tradotti in termini di perdita monetaria:

C’è una probabilità del 12% di un attacco DDoS, e c’è una probabilità del 90% che ci vorranno dalle 12 alle 24 ore per risolvere il problema, il che ci costerà da1 milione a 2 milioni di dollari di vendite perse.

Messi questi dati su carta, le due voci che hai sono le seguenti:

Tutti questi valori sono abbastanza generali, ma usano i numeri, il che ci mette in una posizione migliore di prima. Poiché utilizziamo dati e importi monetari, possiamo quantificare i rischi legati alla sicurezza informatica per le aziende. E più guardiamo agli scenari reali che l’azienda deve affrontare più possiamo testare e perfezionare questi numeri.

Ora, a questo punto, potremmo iniziare a considerare di usare il metodo Monte Carlo.

Monte Carlo! L’azzardo nella sicurezza informatica?

Le persone che stavano creando armi atomiche nel Progetto Manhattan degli anni ’40 erano avidi giocatori d’azzardo, e hanno creato scenari probabilistici — a migliaia — per avere un’idea di come potevano funzionare le loro armi. Sono stati essenzialmente utilizzati generatori di numeri casuali per testare tutti questi scenari e suggerire una curva di probabilità per tutti i possibili risultati in un unico foglio.

Hanno dato a questo modello computazionale il nome di simulazione Monte Carlo. L’idea è che nel tempo, tutti questi diversi scenari possibili con intervalli di probabilità possono alla fine pareggiare, arrivando a definire un rischio reale con la corrispettiva perdita monetaria. Questo è fondamentalmente il modo in cui i casinò fanno i loro soldi: distorcere frazionatamente le probabilità a loro favore in migliaia di giochi, per essere sempre in profitto.

Questi modelli sono molto utili per calcolare i rischi legati alla sicurezza informatica, soprattutto perché ogni risultato può essere misurato come una perdita monetaria.

Anche ore nella tua tasca, probabilmente hai un dispositivo che ha molti miliardi di volte la potenza di calcolo degli strumenti usati da quei scienziati atomici, e tu lo stai usando per giocare a Wordle. Quindi è molto facile effettuare questi calcoli.

Puoi saperne di più sulla creazione di simulazioni Monte Carlo nella pagina di Microsoft Excel che sorprendentemente si rivela molto utile per questo argomento. C’è anche un pratico file Excel che è possibile scaricare dal sito di How to Measure Anything in Cybersecurity Risk (Capitolo 3).

Quindi sarai felice di sapere che non hai bisogno di essere un genio in matematica. Tuttavia, il risultato è che se crei 10.000 di queste simulazioni Monte Carlo, risolvi la maggior parte dei problemi con le probabilità e finisci con un gradiente verosimile di perdite monetarie che l’azienda attualmente subisce ogni anno se non cambia o migliora le sue pratiche.

Il prossimo passo è convincere i dirigenti ad ascoltare.

Non voglio rischi per la sicurezza informatica!

Naturalmente, non tutti accetteranno che c’è sempre un rischio quando si tratta di sicurezza informatica. Che o si manifesta come “Non voglio alcun rischio” o “non c’è alcun rischio”. Entrambi gli atteggiamenti sono problematici, ma il secondo lo è di più. Ci occuperemo prima di questo.

Non c’è nessun rischio

Anche se le grandi aziende generalmente parlano di rischi e hanno grandi team dedicati alla sicurezza informatica, c’è spesso la sensazione che “tutto sia già sotto controllo” e non c’è bisogno di parlare di questo argomento. Questo perché è stato quasi declassato a un rischio operativo, proprio come un uragano, ondate di calore o qualche altro cataclisma.

Sfortunatamente, ciò significa che anche ora, i governi e altre organizzazioni soffrono ancora di indecisione organizzativa riguardo la sicurezza informatica. Eppure raramente passa una settimana senza che una grande organizzazione venga colpita da una sorta di attacco.

Questo mese ad esempio, si è verificato un massiccio assalto ai server italiani VMWare ESXi, con hacker che hanno cercato di rubare o crittografare i dati. Sono riusciti a decifrare e crittografare un certo numero di obiettivi nonostante il fatto che gli hacker stessero usando un exploit che è stato risolto due anni fa. Perchè? Perché per oltre due anni nessuno si è preso la briga di aggiornare il software su alcuni server.

Ad un certo punto, qualcuno ha preso una decisione operativa di non controllare il software del server, sia terminando il contratto di un MSP o licenziando le uniche persone che sapevano cosa fare. Ancora peggio, potrebbe essere il risultato del fatto che i responsabili non hanno idea del carico di lavoro del personale di sicurezza informatica che hanno impiegato, con il risultato di dipendenti sovraccarichi che monitorano centinaia di possibili vulnerabilità con poche pause.

Questo è il risultato dell’approccio “non c’è alcun rischio” nei confronti della sicurezza informatica. Questo è il modo in cui gli MSP devono comunicare con i loro clienti: c’è un rischio e sta costando milioni alle aziende con procedure di sicurezza informatica consolidate. La prossima potresti essere tu.

Non voglio rischi

Naturalmente, anche l’approccio alla sicurezza informatica “Non voglio rischi” comporta dei problemi. Le aziende che adottano questo metodo finiscono per essere molto caute riguardo alle opportunità a loro disposizione e alla fine rimangono indietro rispetto agli operatori più agili.

Prendiamo ad esempio alcuni dei nostri concorrenti. Abbiamo parlato di Mitel, Avaya e pochi altri che non hanno la flessibilità di adottare soluzioni cloud in modo abbastanza aggressivo, con il risultato di rimanere sostanzialmente indietro. Anche se non stiamo dicendo che ciò sia dovuto a un atteggiamento di non rischio, mostra come essere lenti a reagire al mondo online può portare a problemi importanti.

Quindi non è realistico. Le aziende che adottano questo approccio dovrebbero essere contattate in molti casi e bisognerebbe convincerle delicatamente. Ci vuole qualcuno che le guidi gentilmente verso la nuova generazione di prodotti. Dovrai mostrare loro come calcolare i rischi legati alla sicurezza informatica in un modo pratico.

Maturità della sicurezza, proattività

Fortunatamente, questa è la fascia più bassa dello spettro, ma molte piccole e medie imprese hanno questa umiliante apatia verso la sicurezza informatica. È trattata come una caratteristica piacevole da avere. Tuttavia, i MSP devono assicurarsi che le aziende comprendano che se vengono coinvolte in un attacco malware casuale, potrebbero perdere tutto ciò che fa funzionare la loro attività.

Ora, molte organizzazioni hanno adottato un approccio alla sicurezza informatica basato sulla maturità. Essenzialmente, sono nella fase in cui:

- Costruire le capacità

- Rafforzare la sicurezza informatica

- Stabilire approcci reattivi agli eventi informatici

- Formare team operativi

- Creare VPN e usare MFA

- Avere dei CIO

Tutto ciò è utile, ma è solo l’inizio del viaggio. Almeno stanno iniziando ad adottare buone pratiche di sicurezza informatica, anche se non le stanno necessariamente usando a loro vantaggio. McKinsey & Company descrive questo approccio come “fondamentale”.

Le aziende iniziano veramente ad eccellere solo quando si approcciano alla sicurezza informatica basandosi sui rischi ad essa legati. Questo significa:

- Gestire e calcolare i rischi utilizzando quadri di gestione del rischio a livello aziendale

- Impostare la propensione al rischio in base a KRI (indicatori chiave di rischio) e KPI

- Coinvolgere tutte le parti interessate e integrarle nella loro sicurezza informatica

- Calcolare e fare rapporti sulle riduzioni del rischio, non sulle capacità di sicurezza informatica

L’obiettivo finale è quello di assumere un approccio proattivo nei confronti della sicurezza informatica. Questo lo si ottiene:

- Adottando una tecnologia di sicurezza informatica di nuova generazione, come l’analisi basata su ML e AI per il rilevamento preventivo delle minacce

- Integrando elementi di sicurezza in tutti i prodotti aziendali (in particolare prodotti sviluppati con l’approccio security-by-design)

- Incorporando nei processi di sicurezza informatica e resilienza aziendale tutte le parti, dai clienti ai partner, alle autorità di regolamentazione

Questo percorso mostra chiaramente come i rischi legati alla sicurezza informatica devono essere calcolati e quindi regolati lungo la catena man mano che l’organizzazione diventa più matura. Si passa da semplici matrici di rischio nel modello di maturità a rischi quantificati e misurati nel modello di approccio basato sul rischio. Infine, cercando attivamente di ridurre il rischio attraverso questi modelli concentrandosi su prodotti e servizi che riducono in modo misurabile i rischi nel modello proattivo.

Ora, in nessun modo un articolo di 2.000 parole ti può dare una panoramica completa del calcolo dei rischi legati alla sicurezza informatica — anche una tesi di laurea potrebbe non essere sufficiente. Tuttavia, è essenziale essere consapevoli dei modi efficaci per affrontare questi tipi di rischi e di come le aziende stanno iniziando a maturare in questo mercato — e come alcune altre ancora non lo stanno facendo.

Per articoli più esaustivi sulla sicurezza informatica, registrati per ricevere gratuitamente la nostra rivista!