Dans toute entreprise moderne, la cybersécurité est un enjeu énorme en termes de défense de l’entreprise contre des acteurs malveillants. Lorsqu’une MSP maîtrise l’évaluation des risques en cybersécurité, elle se met en situation de communiquer sur le sujet en direction des utilisateurs finaux les moins familiarisés avec cette technologie.

Les dangers d’une méconnaissance du risque en cybersécurité

Pratiquement toutes les entreprises sont connectées à Internet, et de manière bien plus complexe qu’elles ne l’imaginent. Une MSP n’ignore pas que son système téléphonique, ses programmes de vente, ses abonnements et son site Web sont tous reliés entre eux, et c’est le cas de toute entreprise. Malheureusement, de nombreux utilisateurs finaux considèrent qu’il s’agit là d’éléments distincts.

Une faille de cybersécurité peut avoir des effets dévastateurs. Elle peut impacter le traitement des paiements aussi bien que le PBX dès qu’un un pirate a réussi à ouvrir une brèche car il lui est alors beaucoup plus facile d’accéder à d’autres parties du réseau. Aux données des clients. Aux secrets de l’entreprise. Autant d’éléments qui peuvent alors être verrouillés contre versement d’un ransomware, ou alors copiés et vendus sur le dark web.

Les statistiques sont terrifiantes : 90 % des décideurs informatiques estiment que les dirigeants de la C-suite font des compromis sur la cybersécurité et priorisent d’autres objectifs. Comment les MSP peuvent-elles faire en sorte que les utilisateurs finaux prennent conscience de l’importance de du risque en cybersécurité ?

Le risque en cybersécurité en termes simples

Commençons par une définition simple : Qu’est-ce que le risque en cybersécurité ?

Le risque en cybersécurité est fonction de la probabilité d’exposition, de perte d’actifs et d’informations sensibles et d’atteinte à la réputation d’une entreprise résultant d’une violation de sa cybersécurité.

L’un des problèmes majeurs sur le sujet tient au fait que bon nombre des statistiques établies sont difficilement chiffrables. Comment mesurer les « dommages à la réputation », par exemple ? Ou le coût de la perte de fichiers ? Ou l’impossibilité d’accéder à diverses parties de vos systèmes ?

Dans leur livre « How to Measure Anything in Cybersecurity Risk », Douglas Hubbard et Richard Seiersen cherchent à donner des outils de mesure des risques, et notamment du risque en cybersécurité. Mais leurs principes sont assez simples :

- Identifier les principaux problèmes susceptibles de survenir

- Déterminer le temps nécessaire pour résoudre ces problèmes

- Prendre en compte les ventes ou les occasions de vente perdues

- Établir la perte financière résultant des coûts

- Sur cette base, cibler les domaines sur lesquels se concentrer

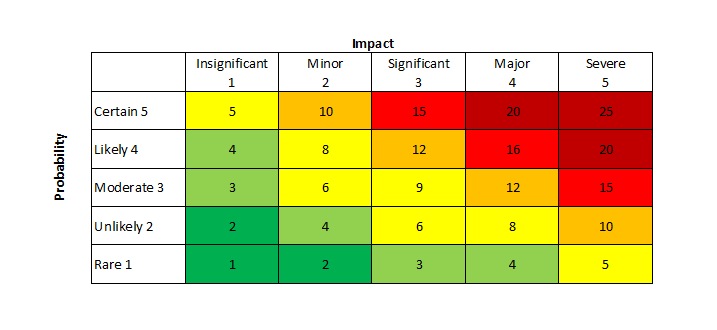

De nombreuses matrices de risque en cybersécurité utilisent un indice de menace (la probabilité qu’une attaque se produise, sur une échelle allant de 1 à 3, par rapport aux dommages causés, sur une échelle de 1 à 3), mais elles ne sont pas vraiment opératoires car elles ne définissent pas le coût prévisible dû aux problèmes rencontrés. Une matrice des risques en cybersécurité fait courir le risque de sous-estimer les problèmes les graves et de surestimer des problèmes moins critiques.

Le problème des matrices de risques en cybersécurité

La matrice de base des risques de cybersécurité à 5 niveaux ressemble au tableau ci-dessous, avec des trames de fond correspondant au niveau de gravité, et il est clair que le pire niveau est celui où se croisent « certain » et « grave ».

Malheureusement, cette matrice simpliste ne permet de quantifier réellement ni le niveau de risque ni les problèmes qui risquent de se poser en l’état. Et à supposer que l’on se situe en milieu de tableau, notamment dans le secteur de la ligne de risque modéré, comment se donner un ordre de priorités quand tout se situe à un niveau allant de 8 à 12 ?

Ce qui est pire encore, c’est que ce type de raisonnement trop simpliste pousse à faire des estimations sans partir de chiffres réels. De là viennent les difficultés qu’éprouvent les cadres supérieurs à quantifier et à mesurer le risque en cybersécurité d’une manière qui soit compréhensible.

Dans une entreprise, la grande question qu’on devrait toujours se poser avant toute prise de décision en matière de cybersécurité est la suivante : Quelles seront les incidences sur les résultats de mon entreprise ?

Comment mesurer le risque en cybersécurité : aspect pratique

La mesure du risque en cybersécurité se heurte à un gros problème, à savoir qu’il existe un grand nombre d’inconnues. Mais ce problème n’est pas insurmontable, loin de là.

Prenons la question classique : est-ce que je vais être victime d’une cyber-attaque ?

Quand on sait que 62% des entreprises des Amériques ont subi une cyber-attaque en 2021, la réponse à cette question est : « très probablement ». Mais cette réponse n’est pas d’une grande utilité.

Il serait plus intéressant de disposer d’un système d’évaluation des pertes.

Définir et affiner les données sur le risque en cybersécurité

De nombreux experts en cybersécurité deviennent méfiants dès qu’on évoque des données concrètes. Autant ils sont à l’aise pour prédire un risque de niveau moyen, autant lorsque ce risque s’est concrétisé, ils ont du mal à produire des données quantifiées.

La réponse type qu’ils donnent en général est la suivante : « nous manquons de données pour établir une évaluation ».

Mais alors, si ces experts manquent de données pour évaluer ce qui est qualitatif, c’est donc qu’ils manquent aussi de données pour évaluer le non-qualitatif. La question se pose donc de savoir : comment ils peuvent qualifier un risque de niveau « moyen » alors qu’ils ne disposent pas de toutes les données ?

Il est temps de mettre un terme à cette absurdité. Il convient d’adopter une démarche probabiliste et de se donner une définition correcte des données sur les risques :

- Définir une liste de risques

- Définir la période pendant laquelle le risque pourrait se concrétiser (généralement à 12 mois).

- Attribuer subjectivement à chaque événement une probabilité de survenance de 0% à 100%.

- Attribuer une fourchette de pertes monétaires probables à chaque événement (probabilité de 90 % qu’une perte se produise dans cette fourchette).

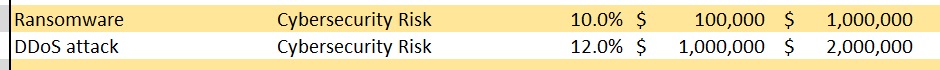

Un acte de piratage peut porter sur toutes sortes d’éléments. Cela peut aller du simple accès non autorisé à des dossiers jusqu’à des violations beaucoup plus graves. C’est pourquoi il importe de faire correspondre une valeur monétaire à chaque violation particulière. Cela pourrait se traduire comme suit :

La probabilité d’une attaque par ransomware sur un bureau est de 10 %, et il y a 90 % de chances que cela nous coûte 100 000 à 1 million de dollars.

Sur le tableau, cela se traduirait de la manière suivante :

D’où sont tirées ces valeurs ? Elles proviennent d’une analyse des différents types de violations qui pourraient se produire et du risque auquel sont exposées ces informations du fait de ces violations. Elles reposent également sur une évaluation subjective déduite de sa propre expérience.

On peut aussi prendre comme unité de mesure les temps d’arrêt traduits en termes de pertes monétaires subies :

Il y a 12 % de chances qu’une attaque DDoS se produise, et il y a 90 % de chances qu’il nous faille 12 à 24 heures pour revenir à la normale, ce qui nous coûtera 1 à 2 millions de dollars en termes de ventes non réalisées.

Dans le tableau on obtient donc les données suivantes :

Toutes ces quantifications restent assez générales, mais elles ont le mérite de reposer sur des chiffres, ce qui est un progrès par rapport à la situation précédente. En utilisant des données et des montants monétaires, nous nous donnons les moyens de quantifier le risque en cybersécurité tel que nous le communiquons aux entreprises. Et nous avons les moyens de continuer à tester et affiner ces chiffres en examinant en continu les scénarios auxquels l’entreprise est confrontée dans la réalité.

A ce stade, on pourrait commencer à parler de mise en simulation de Monte Carlo.

Monte Carlo ! Le risque en cybersécurité est-il un jeu de hasard ?

Ce sont des joueurs impénitents qui ont mis au point les armes atomiques dans le cadre du projet Manhattan dans les années 1940. Ils ont échafaudé des scénarios probabilistes par milliers pour modéliser le fonctionnement de leurs armes. Ils utilisaient essentiellement des générateurs de nombres aléatoires pour tester leurs scénarios et ils ont fini par produire une courbe de probabilité de tous les résultats possibles qui tenait sur une seule feuille.

Ils ont donné un nom à cette forme de modélisation : la simulation de Monte Carlo. L’idée est qu’au fil du temps, ces différents scénarios possibles avec leurs fourchettes de probabilité peuvent finir par s’équilibrer, en livrant une probabilité globale de risque associée à une perte monétaire. Pour l’essentiel, c’est ce qui permet aux casinos de gagner de l’argent : en biaisant les chances en leur faveur, ils finissent par gagner sur des milliers de parties.

Ces modèles sont très utiles pour mesurer le risque en cybersécurité, d’autant plus qu’à chaque résultat correspond une perte monétaire chiffrée.

Il y a fort à parier que vous ayez aujourd’hui dans votre poche un appareil dont la puissance de calcul est plusieurs milliards de fois supérieure à celle dont disposaient les savants de l’atome, mais qui sert plutôt à jouer au Scrabble. Il n’y a donc rien de plus facile que de modéliser ces calculs.

Pour en savoir plus sur la création de simulations de Monte Carlo, consultez la page Microsoft Excel qui est d’une utilité étonnante sur le sujet. Vous pouvez aussi télécharger une feuille Excel pratique sur le site Web How to Measure Anything in Cybersecurity Risk (dans le chapitre 3).

Vous serez rassuré d’apprendre qu’il n’est pas nécessaire d’entrer dans les méandres des mathématiques. Les résultats sont pourtant là : à partir de 10 000 simulations de Monte Carlo, la plupart des problèmes de probabilité disparaissent et on obtient le gradient des probabilités de pertes monétaires annuelles auxquelles s’expose une entreprise si elle n’améliore pas ses pratiques.

L’étape suivante consiste à faire en sorte que les cadres supérieurs soient à l’écoute.

Je ne veux aucun risque de cybersécurité !

Bien sûr, tout le monde n’accepte pas qu’il subsiste un risque en matière de cybersécurité. On entend alors soit « je ne veux prendre aucun risque », soit par « le risque n’existe pas ». Les deux attitudes sont problématiques, mais la seconde l’est davantage. Nous allons d’abord nous pencher sur cette dernière.

Le risque n’existe pas

En général les grandes entreprises sont conscientes du risque et disposent d’équipes de cybersécurité étoffées, mais, ayant souvent l’impression que le problème est « traité » elles estiment qu’il n’est pas nécessaire d’en parler davantage. Cela s’explique par le fait que dans l’ensemble des préoccupations, ce risque été relégué au rang de risque opérationnel, au même titre qu’un ouragan, une canicule ou autre catastrophe.

Malheureusement, cela signifie qu’aujourd’hui encore, les gouvernements comme d’autres organisations pâtissent d’un état d’indécision dans leur organisation face aux cyber-risques. Pourtant, il se passe rarement une semaine sans qu’une grande organisation soit frappée par une cyber-attaque.

En février 2023, par exemple, une attaque massive a pris pour cible les serveurs VMWare ESXi italiens, les pirates tentant de voler ou de crypter des données. Les hackers ont réussi à craquer et à crypter un certain nombre de cibles malgré le fait qu’ils travaillaient sur un système corrigé deux ans auparavant. Pourquoi cela a-t-il été possible ? Parce que personne n’avait pris la peine de mettre à jour le logiciel de certains serveurs depuis plus de deux ans.

À un moment donné, un responsable exécutif a pris la décision de ne pas vérifier le logiciel du serveur, soit parce qu’il a résilié le contrat d’une MSP soit parce qu’il a choisi de licencier les seules personnes compétentes qui auraient pu le faire. Pire encore, cela peut être le fait d’un ou de plusieurs responsables qui n’ayant aucune idée de la charge de travail qui pèse sur les personnels de cybersécurité qu’ils emploient, les surchargent de tâches au point que ces derniers sont trop débordés pour parvenir à surveiller des centaines de vulnérabilités possibles en flux tendu.

On observe là le résultat de l’attitude « le risque n’existe pas » en matière de cybersécurité. Voilà précisément ce que les MSP doivent faire comprendre à leurs clients : le risque existe, et il coûte des millions aux entreprises en procédures de cybersécurité. Vous pourriez être la prochaine victime.

Je ne veux aucun risque

Bien sûr, l’approche de la cybersécurité du type « Je ne veux aucun risque » pose également des problèmes. Les entreprises qui sont dans cette approche finissent par faire preuve d’un excès de prudence quant aux opportunités qui s’offrent à elles et se laissent distancer par des opérateurs plus agiles.

Prenez certains de nos concurrents, par exemple. Nous avons parlé de Mitel, Avaya et quelques autres qui ont manqué de la flexibilité nécessaire pour adopter les solutions de cloud computing de manière suffisamment agressive, et qui, de ce fait, ont pris un retard considérable. Sans vouloir avancer que tout cela renvoie à un refus de prise de risque, cela montre pourtant à quel point la lenteur de la réaction peut entraîner des problèmes majeurs dans le monde en ligne.

L’attitude consistant à dire « je ne veux aucun risque » est donc irréaliste. Les entreprises qui sont dans cette approche ont besoin d’être approchées et converties en douceur et avec tact pour qu’elles s’orientent vers la nouvelle génération de produits. Il faut leur démontrer de manière pratique la manière de mesurer le risque en cybersécurité.

Du stade de la maturité à la proactivité

Heureusement, dans le dernier cas évoqué on est dans la fourchette basse de l’échantillonnage, mais de nombreuses petites et même moyennes entreprises font preuve d’une apathie déplorable à l’égard de la cybersécurité. Elle est traitée comme une simple fonctionnalité agréable à avoir. Pourtant, les MSP doivent bien faire comprendre que lorsque des entreprises sont prises pour cibles lors d’une attaque aléatoire de logiciels malveillants, elles risquent de perdre tout ce qui leur permet de fonctionner.

Aujourd’hui, de nombreuses organisations ont adopté une approche mature de la cybersécurité en ayant pleine conscience du risque encouru. Pour l’essentiel, elles sont dans la phase où elles cherchent à :

- Renforcer leurs capacités

- Renforcer la cybersécurité

- Être dans des approches réactives face aux cyber-événements

- Constituer d’équipes opérationnelles

- Créer des VPN et utiliser le MFA

- Avoir leurs propres DSI

Cela va dans le bon sens, mais ce n’est que le début du parcours. Du moins, ces entreprises commencent-elles à adopter de bonnes pratiques de cybersécurité, même si elles ne les utilisent pas nécessairement à leur avantage. McKinsey & Company qualifie cette approche de « fondationnelle ».

Là où les entreprises commencent à atteindre l’excellence c’est lorsqu’elles adoptent une approche de la cybersécurité fondée sur le risque. C’est-à-dire lorsqu’elles sont capables de :

- Gérer et mesurer les risques en utilisant des cadres de gestion des risques au niveau global de l’entreprise.

- Définir des seuils de tolérance au risque pour les KRI (indicateurs clés de risque) et les KPI (indicateurs clés de performance).

- Impliquer toutes les parties prenantes et les intégrer dans leur démarche de cybersécurité

- Mesurer et rendre compte de la réduction des risques, sans se limiter aux capacités supposées de cybersécurité.

L’objectif ultime est de devenir proactif en matière de cybersécurité. Cela se vérifie lorsqu’il y a :

- Adoption de technologies de cybersécurité de nouvelle génération, telles que les analyses basées sur le ML et l’IA pour la détection préventive des menaces.

- Sécurité intégrée dans tous les produits de l’organisation (notamment les produits secure-by-design).

- Association de toutes les parties, des clients aux partenaires en passant par les régulateurs, dans la démarche de cybersécurité et de résilience des entreprises.

Ce parcours montre clairement comment mesurer le risque de cybersécurité, puis l’ajuster en amont de la chaîne à mesure que l’organisation gagne en maturité. On passe ainsi des matrices simples du modèle mature aux risques quantifiés et mesurés du modèle d’approche par les risques. Finalement, on cherche activement à réduire le risque grâce à ces modèles en se concentrant sur les produits et services permettant de quantifier la réduction du risque, c’est le modèle proactif.

Il est impossible, dans un article de 2 000 mots, de donner un aperçu complet de la mesure du risque en cybersécurité – une thèse n’y suffirait pas. Pourtant, il est essentiel d’avoir une bonne connaissance des moyens efficaces d’aborder le risque en cybersécurité et de savoir que certaines entreprises ont atteint le stade de la maturité sur le marché – quand d’autres en sont encore loin.

Pour d’autres articles de fond sur la cybersécurité, abonnez-vous pour recevoir gratuitement notre magazine !