Per un sistema di comunicazione, la sicurezza è fondamentale. Con l’intensificarsi degli attacchi informatici e il costante aumento dei punti di contatto delle aziende con Internet, le possibilità di subire una violazione aumentano. Quel che è peggio è che le conseguenze di un attacco informatico sono sempre più gravi: una violazione dei dati costa oggi, in media, circa 4,35 milioni di dollari alle PMI.

Quando un hacker decide di prendere di mira il sistema, tutto ciò che si frappone tra voi e un danno grave è la politica di sicurezza sistema stesso. Ecco perché è fondamentale che la vostra piattaforma UC&C non sia semplicemente protetta, ma tale protezione sia applicata in modo coerente e affidabile.

Ed è anche per questo che Wildix fa della sicurezza un elemento centrale della progettazione del sistema. Tutte le soluzioni Wildix sono dotate di potenti misure di sicurezza integrate nell’architettura stessa: in questo modo, ogni componente funziona senza ulteriori input da parte dell’utente, rendendo la sicurezza il più efficace possibile, senza ulteriori modifiche.

Da dove nasce questa sicurezza? In questo articolo vi forniremo una panoramica completa e dettagliata sulla politica di sicurezza di Wildix e su come le soluzioni Wildix mantengono al sicuro i vostri dati grazie al loro design.

Da Cosa Proteggersi

Prima di poter esplorare a fondo qualsiasi politica di sicurezza, è necessario capire da cosa deve essere protetto un sistema UC&C.

Ecco alcuni degli attacchi più comuni che colpiscono i sistemi di telefonia digitale.

Violazione dell’Account: uno degli attacchi informatici più semplici consiste nell’introdursi nell’account di un utente indovinandone la password o ottenendola tramite phishing. Password non sufficientemente complesse o la mancanza di un protocollo di sicurezza per l’accesso sono quindi alcune delle peggiori vulnerabilità che un sistema possa avere.

Attacchi Man-in-the-Middle: quando un sistema non è sufficientemente protetto, gli hacker possono accedere alla connessione e leggere i dati scambiati attraverso di essa, in quello che è noto come attacco “man-in-the-middle”. Le conversazioni sono intercettate dall’hacker e, cosa ancora più grave, questi attacchi offrono ai malintenzionati la possibilità di alterare i dati delle comunicazioni durante lo scambio per seminare disinformazione e sfiducia nelle aziende.

Intrusioni nel Sistema: l’immagine forse più frequente di attacco informatico è quella di un hacker che si introduce direttamente in un sistema senza password, spesso utilizzando una vulnerabilità backdoor. Se un sistema non ha modo di rilevare queste intrusioni nel momento stesso in cui avvengono, sarà impossibile proteggersi da esse.

Attacchi DDoS: gli attacchi DDoS (Distributed Denial of Service) sono una forma di attacco informatico in cui il traffico sovraccarica un server, costringendolo a spegnersi. I sistemi hanno quindi bisogno di un modo per bloccare il traffico in eccesso, anche se si tratta solo di un tentativo di accesso non autorizzato.

Naturalmente, esistono altri modi in cui gli hacker colpiscono le aziende, ma se un sistema non è protetto contro queste forme comuni di attacco, sarà soggetto a danni molto gravi.

Secure by Design: Protezione dalle Minacce

Le protezioni contro questo tipo di attacchi sono, sulla carta, uno standard del settore. Tuttavia, molto spesso accade che configurazioni mal pianificate e semplici errori umani non fanno funzionare correttamente queste protezioni, o che ce se ne dimentichi del tutto.

Come abbiamo già detto, si tratta di un rischio inaccettabile per qualsiasi azienda. Per combatterlo, Wildix è dotato di misure di sicurezza intrinseche, che vengono attivate di default all’avvio del sistema.

Per questo motivo, definiamo Wildix “secure by design”: senza alcun input o impostazione aggiuntiva, tutte le soluzioni Wildix dispongono di un pacchetto completo di solidi protocolli di sicurezza, che proteggono gli utenti finali fin dal primo accesso.

Ecco i principali componenti di sicurezza che Wildix abilita immediatamente:

- Password: i sistemi Wildix richiedono password complesse durante la creazione dell’account e possono essere ulteriormente protetti con l’autenticazione a due fattori (2FA), che richiede agli utenti di accedere utilizzando le loro credenziali abituali e un codice temporaneo inviato a un account separato.

- Crittografia: anche se un hacker si intrufolasse in una delle vostre conversazioni Wildix, non sarebbe in grado di capirne nulla per via dei molteplici livelli di crittografia presenti. Utilizzando una combinazione di segnalazione SIP su protocolli TLS, SRTP, DTLS-SRTP e AES, Wildix rimescola i dati trasferiti con protocolli così complessi che solo le parti interessate possono decifrarli.

- WebRTC: il protocollo Web Real-Time Communications è stato al centro della telefonia digitale Wildix fin dall’inizio, soprattutto grazie all’eccellente sicurezza integrata. Il WebRTC viene eseguito solo nel browser, il che significa che utilizza una sicurezza livello browser e non è influenzato da alcun file locale; il traffico viene automaticamente criptato con DTLS e SRTP per impedire le intercettazioni.

- Protezione DDoS: grazie a una combinazione di protocolli di connessione sicuri (in particolare SIP, RTP, proxy DNS e NTP) Wildix blocca automaticamente il traffico di rete eccessivo diretto al sistema, prevenendo gli attacchi DDoS e bloccando il sovraccarico di connessioni (e la conseguente interruzione) prima ancora che ciò si verifichi.

- Rilevamento delle Intrusioni: se un hacker tenta di accedere a Wildix forzando il sistema, l’amministratore lo saprà immediatamente. I punti di accesso ai PBX Wildix sono tutti monitorati automaticamente per garantire che tali intrusioni siano rese note immediatamente, in modo da fornire una visione completa e aggiornata sulla sicurezza.

- Monitoraggio del Sistema: Wildix offre una visione del traffico di rete in tempo reale grazie a una funzione di monitoraggio del sistema disponibile per gli amministratori. Grazie alla compatibilità con la soluzione di monitoraggio dei sistemi Zabbix, uno standard nel settore, l’ufficio IT ottiene una visione approfondita dell’attività in tempo reale sulle soluzioni Wildix per una visione generale delle connessioni del loro sistema, sia durante l’uso normale, che in caso di tentato attacco.

- Protezioni Integrate: per una maggiore sicurezza fin dall’avvio, Wildix include misure integrate per bloccare il traffico web in eccesso o pericoloso, tra cui firewall e un Session Border Controller (SBC). Poiché queste misure sono integrate direttamente nel sistema Wildix, i tecnici non dovranno mai preoccuparsi di configurarle o controllarle periodicamente, e gli utenti finali avranno un mezzo per bloccare la maggior parte dei tentativi di attacco.

Ognuno di questi componenti serve a proteggere da diversi tipi di attacchi informatici frequenti, ma non sono gli unici modi in cui Wildix attiva automaticamente la sicurezza.

Sicurezza nel Cloud

Il cloud è una piattaforma molto utile per garantire una certa flessibilità e l’uso da remoto di applicazioni e sistemi, cosa che lo rende un’infrastruttura consigliabile a qualsiasi azienda.

Il cloud presenta tuttavia anche grandi rischi per la sicurezza. Dato che i sistemi basati sul cloud sono progettati per essere raggiungibili con qualsiasi connessione e da qualsiasi luogo, le protezioni costruite per le connessioni locali non sempre coprono tutti i possibili punti di accesso al sistema. A ciò si aggiungono le reti aggiuntive che i dati devono attraversare nel cloud, come i server della rete e i fornitori terzi utilizzati, che possono essere vulnerabili agli hacker se non sono configurati correttamente.

Per questo motivo, Wildix include queste misure di sicurezza aggiuntive per i sistemi basati sul cloud.

Autenticazione nel Cloud

Poiché i sistemi cloud, per loro stessa natura, devono prevedere tentativi di accesso da parte di chiunque e da qualsiasi luogo, i sistemi cloud necessitano di standard di protezione aggiuntivi per prevenire gli accessi non autorizzati. Wildix applica queste misure di sicurezza aggiuntive nel cloud principalmente attraverso il Single Sign-On (SSO).

Il SSO è un metodo di accesso che utilizza un account esterno comune, come Gmail o Outlook, per accedere invece di un solo nome utente e una sola password. In questo modo, si riduce il numero di password che gli utenti devono ricordare, il che significa che è meno probabile che la password dell’account sia lasciata a disposizione e trovata da malintenzionati.

Il SSO reindirizza il login attraverso il server del titolare dell’account esterno così da avere un ulteriore livello di autenticazione; in molti casi, come nel login attraverso un account Google, questo conferisce una maggior sicurezza poiché il trasferimento passa attraverso alcuni dei server più all’avanguardia del mondo.

Wildix supporta questo metodo di login con SAML 2.0 (Security Assertion Markup Language), uno standard per semplificare le funzioni di SSO in modo rapido e sicuro. Il nostro SSO è supportato anche da OpenID, un altro mezzo di autenticazione degli utenti supportato da Google e da altri importanti fornitori di tecnologia.

Crittografia nel Cloud

Sebbene i sistemi cloud Wildix utilizzino naturalmente tutti i metodi di crittografia di cui abbiamo parlato in precedenza (TLS, SRTP, ecc.), utilizzano anche una crittografia aggiuntiva per assicurarsi che i malintenzionati non accedano mai ai vostri dati presenti nel cloud.

Wildix è accessibile in cloud solo attraverso connessioni sicure stabilite da HTTPS e TLS 1.2, il protocollo di crittografia più aggiornato. I protocolli più vecchi e vulnerabili, come TLS 1.0 e SSL V3, non sono assolutamente permessi. I sistemi cloud di Wildix utilizzano in automatico i protocolli più sicuri in assoluto disponibili, per primi, e poi, se necessario, altri protocolli sicuri.

Questa crittografia molto rigorosa si accompagna a un’autenticazione molto rigorosa dei certificati. Durante le comunicazioni online crittografate, a ogni interlocutore viene rilasciato un “certificato” digitale che dimostra che l’utente è chi dice di essere e che ci si può fidare della chiave unica necessaria per decifrare il traffico web in entrata. Nel cloud, Wildix utilizza lo scambio di chiavi standard SHA256 per l’emissione dei certificati, come per qualsiasi altra installazione.

Oltre a ciò, le implementazioni nel cloud utilizzano anche protocolli più severi per conformarsi agli standard di Trasparenza dei Certificati, rendendo al contempo disponibili i certificati di Wildix per la convalida su richiesta, cosa che contribuisce a una politica di sicurezza decisamente trasparente.

Politica di Hosting

È importante proteggere i dati di per sé, ma è ancor più fondamentale proteggerli durante gli scambi. Per molti versi, la sicurezza nel cloud è decisa dall’host del cloud stesso, le cui politiche di sicurezza interne e in loco svolgono un ruolo fondamentale nella protezione dei dati.

Ecco perché Wildix ha scelto Amazon Web Services (AWS) come partner cloud esclusivo. Come abbiamo già discusso in dettaglio, AWS vanta solide protezioni per tutti i client web, nonché un ampio spazio per integrare questa politica predefinita con ulteriori misure di sicurezza.

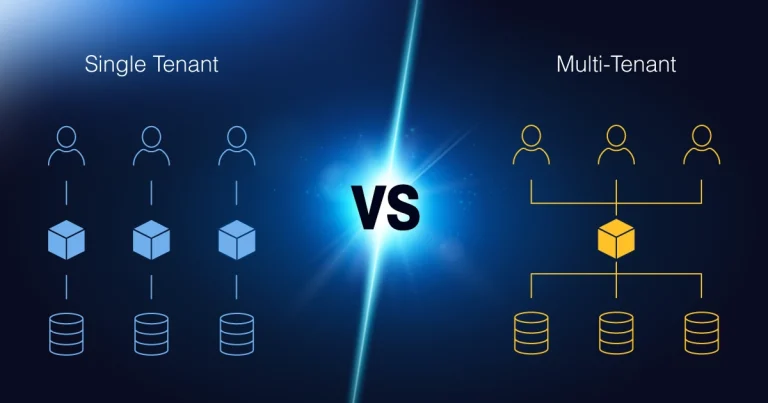

In linea con i rigorosi standard di separazione dei dati di Wildix, i dati degli utenti sono ospitati solo su un server AWS, nella posizione geografica preferita da ciascun utente. Ogni sistema Wildix utilizza inoltre sottodomini per segmentare ulteriormente i dati degli utenti in server privati e completamente protetti.

Naturalmente, Wildix aderisce pienamente agli standard del Regolamento Generale di Protezione del Dati, compresa la cancellazione automatica dei dati degli utenti per preservare la privacy e il diritto all’oblio.

ISO 27001/ISO 22301

In qualità di cliente AWS, i servizi cloud di Wildix sono tutti regolarmente sottoposti a verifiche ISO 27001 e ISO 22301. Ciò significa che i nostri servizi sono costantemente testati per verificare la presenza di vulnerabilità in base ai rigorosi standard stabiliti da queste specifiche norme ISO; se viene rilevata una vulnerabilità del sistema, il team di ricerca e sviluppo di Wildix viene immediatamente allertato per determinare come risolvere il problema.

Per essere più precisi, le norme ISO 27001 e ISO 22301 sono due standard internazionali per la protezione dei dati dei server. La norma ISO 27001 riguarda la sicurezza delle informazioni e stabilisce una serie di regole che “preservano la riservatezza, l’integrità e la disponibilità delle informazioni”. La ISO 22301, invece, si occupa della continuità aziendale e i suoi standard discutono i “controlli e le misure per la gestione della capacità complessiva di un’azienda di gestire incidenti di grande entità”.

Utilizzati insieme, questi standard mettono in atto regole per l’archiviazione privata dei dati degli utenti finali e protocolli per il ripristino dei sistemi in caso di incidenti. Poiché queste regole sono stabilite e applicate da un’entità esterna, AWS (il provider cloud di Wildix), Wildix si impegna costantemente a rispettare tali standard.

Per Riassumere…

Per Wildix, la sicurezza non è un’opzione. Pertanto, quando si utilizza Wildix, tutta la sicurezza necessaria è attiva praticamente dal momento in cui il sistema viene avviato.

Naturalmente, non possiamo tenere conto di tutte le possibilità, ma i problemi di sicurezza più comuni sono facilmente risolvibili grazie alle protezioni integrate in ogni soluzione Wildix. Ogni PBX e ogni sistema sono costruiti per gestire il traffico in modo sicuro, senza bisogno di componenti aggiuntivi o ulteriori installazioni, e questo vale anche se la soluzione Wildix viene eseguita nel cloud.

Fin dal primo avvio, Wildix vi protegge da:

- Password non sicure

- Attacchi DDoS

- Intrusioni nel sistema

- Attacchi Man-in-the-middle

- Traffico web sospetto

Ogni volta che Wildix viene distribuito nel cloud, viene anche protetto grazie a:

- Crittografia aggiuntiva

- Autenticazione utente più rigida

- Protezione dati AWS

- Audit ISO 27001/ISO 22301

Concentrandosi sulla sicurezza integrata, i sistemi Wildix sono facili da implementare e da mantenere, perché tutte le protezioni necessarie fanno già parte dell’architettura principale, senza essere disperse in centinaia di protezioni aggiuntive.

Questo facilita il lavoro dei tecnici e dei team IT, ma soprattutto rende il vostro sistema molto più sicuro. Con la massima sicurezza possibile integrata all’interno della soluzione principale, non c’è il rischio di essere vulnerabili al momento dell’installazione e il rischio che un attacco informatico abbia successo è molto ridotto. È una soluzione semplice, ma per come la vediamo noi, è esattamente ciò che serve per stare tranquilli.

Per ulteriori approfondimenti sulle migliori prassi da adottare in tema di sicurezza informatica, registrati per ricevere gratuitamente il nostro magazine!