Touches de fonction

Sur les systèmes existants et les systèmes VoIP modernes, les touches de fonctions peuvent implémenter un grand nombre de services :

- BLF (Busy Lamp Field), qui affiche le statut des collègues

- Emplacement pour parkage

- Numérotation rapide

- Envoi DTMF

- Surveillance et utilisation des Trunk / lignes

Vérifiez le nombre de touches dont vos utilisateurs ont besoin. Aussi, envisagez la possibilité de fournir de tels services avancés via l’UC Client. Par exemple, l’utilisateur peut posséder un téléphone VoIP de base pour les appels mais gérer toutes les autres opérations (présence, surveillance, etc.) via le UC Client sur le PC.

Continuer la lecture de « Comment étendre les fonctionnalités des téléphones SIP »

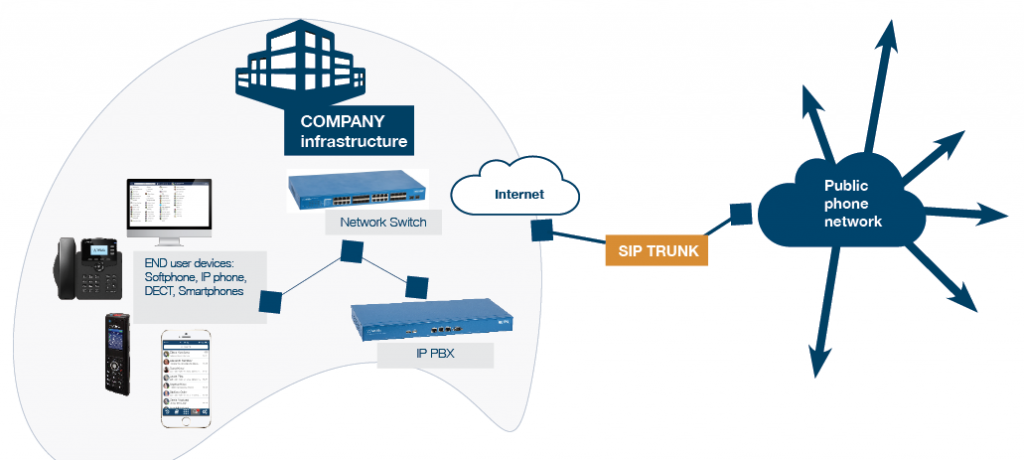

SIP Trunking

SIP Trunking