Le fait de laisser des dispositifs TLS 1.0/1.1 UCC sur votre réseau entraîne deux scénarios catastrophes.

Premièrement, les hackers ou autres intrus auront plus de facilité à s’immiscer dans les communications que vous envoyez sur Internet. En pratique, cela signifie que les hackers peuvent intercepter et décrypter des appels téléphoniques, des vidéoconférences ou des messages texte, ou se faire passer pour un véritable utilisateur de votre réseau et recevoir directement des communications de votre part.

Évidemment, l’un ou l’autre de ces scénarios peut facilement entraîner la fuite d’informations confidentielles, notamment d’informations d’entreprise, de mots de passe ou même de données financières. De plus, si l’un ou l’autre se produit, vous ne saurez même pas que vos messages sont interceptés, car si TLS est décrypté, il ne peut plus protéger votre système.

Deuxièmement, avec TLS 1.0/1.1, des entités extérieures à votre organisation peuvent s’enregistrer sur vos appareils UCC en obtenant les informations d’identification d’un appareil. Les retombées de cette faille de sécurité peuvent être immédiates. Une fois sur votre réseau, les hackers peuvent utiliser vos appareils pour passer des appels téléphoniques, ce qui, dans le pire des cas, peut entraîner des milliers de dollars de frais de numérotation internationale après seulement quelques jours.

Une fois encore, on ne saurait trop insister sur le fait que ces deux issues sont tout à fait possibles tant que des dispositifs TLS 1.0/1.1 restent sur votre réseau. La seule façon de vous protéger contre les pertes financières et l’exposition de votre identité de cette manière est de passer à TLS 1.2.

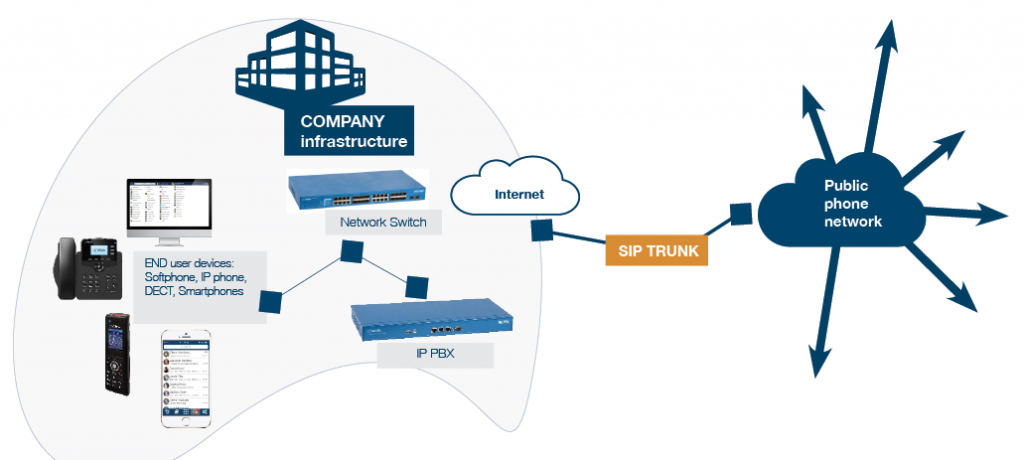

Pour une sécurité accrue sur votre réseau, envisagez d’utiliser Wildix, la seule plateforme sur le marché qui est 100% sécurisée par conception pour des communications sûres sans SBCs ou VPNs externes. Vous trouverez tous les détails sur la manière dont Wildix assure cette sécurité dans notre livre blanc sur la sécurité.

Pour obtenir d’autres conseils sur la sécurité numérique, abonnez-vous pour recevoir gratuitement notre magazine !

Ou six façons simples d’aider les clients et de les rendre heureux…

Ou six façons simples d’aider les clients et de les rendre heureux…

Il y a des années, lorsque la VoIP est apparue sur le devant de la scène, au temps où la connexion Internet était établie avec un modem, la VoIP était associée à une qualité audio médiocre et à des appels interrompus. Aujourd’hui, ce problème est révolu, notamment grâce à l’offre toujours croissante des services Ethernet à large bande. Les grandes comme les petites entreprises et les organisations de l’administration publique du monde entier optent pour la VoIP, tandis que d’autres entreprises hésitent encore à sauter le pas.

Il y a des années, lorsque la VoIP est apparue sur le devant de la scène, au temps où la connexion Internet était établie avec un modem, la VoIP était associée à une qualité audio médiocre et à des appels interrompus. Aujourd’hui, ce problème est révolu, notamment grâce à l’offre toujours croissante des services Ethernet à large bande. Les grandes comme les petites entreprises et les organisations de l’administration publique du monde entier optent pour la VoIP, tandis que d’autres entreprises hésitent encore à sauter le pas.